>> 목록보이기

#WH-MissAuth-1

#권한인증 취약점

#PHP 웹쉘

#파일업로드 취약점

#웹해킹 훈련장

#Live ISO

#웹해킹 실습

#웹해킹 과제

#HTTP 헤더

#자바스크립트

#경로재지정

#A7-Missing Function Level Access Control

#A1-Injection

과제: WH-missAuth-1 훈련장 - HTTP 통신을 조작하여 숨겨진 정보를 웹 브라우저에 되살리기

[과제]

wh-missAuth-1.iso(28.7MB)

접속자의 권한인증 과정에서의 과다한 (또는 불필요한) 정보를 제공함으로써 관리기능을 탈취당할 수 있는 취약점 훈련장이다.

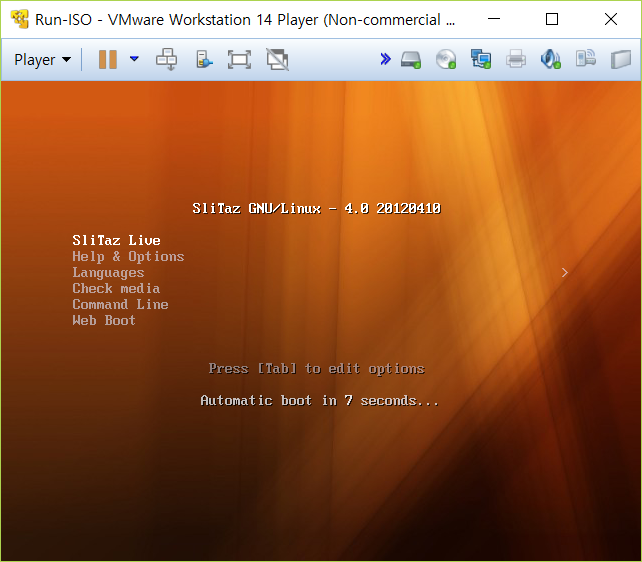

WH-MissAuth-1 훈련장: 부팅 화면

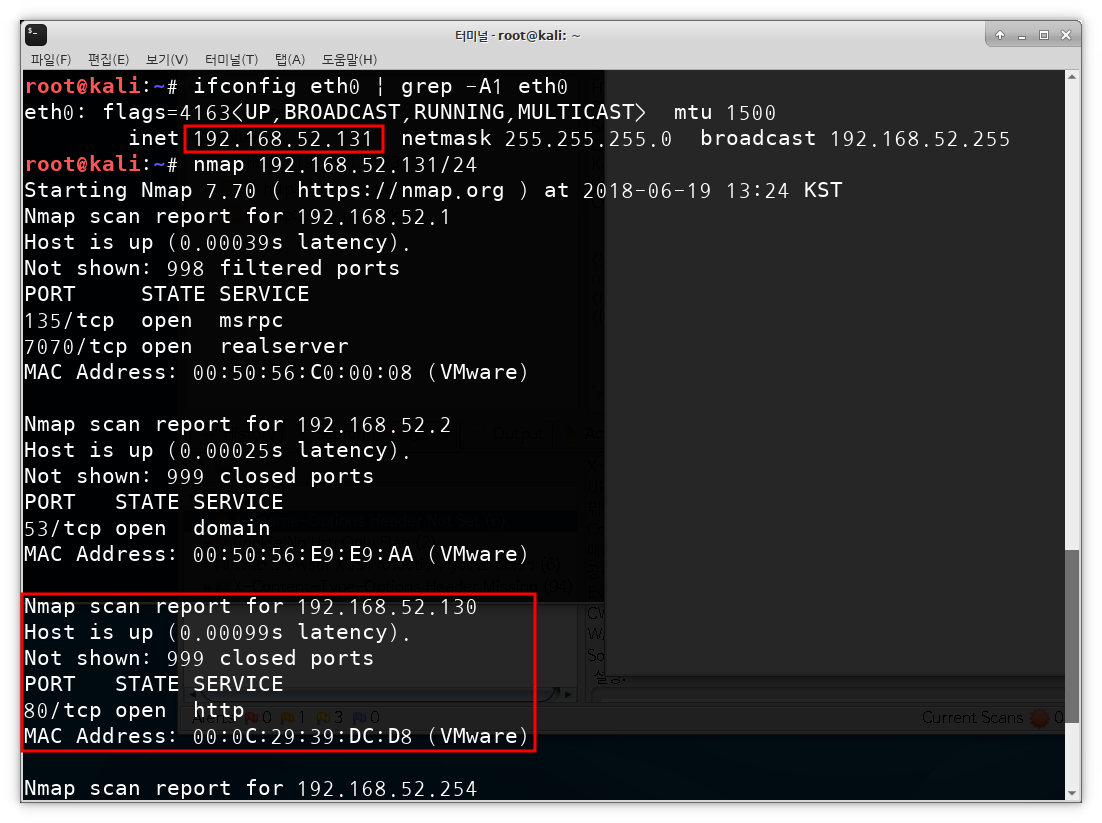

WH-MissAuth-1 훈련장: Kali 리눅스에서 nmap으로 훈련장 IP주소 찾기

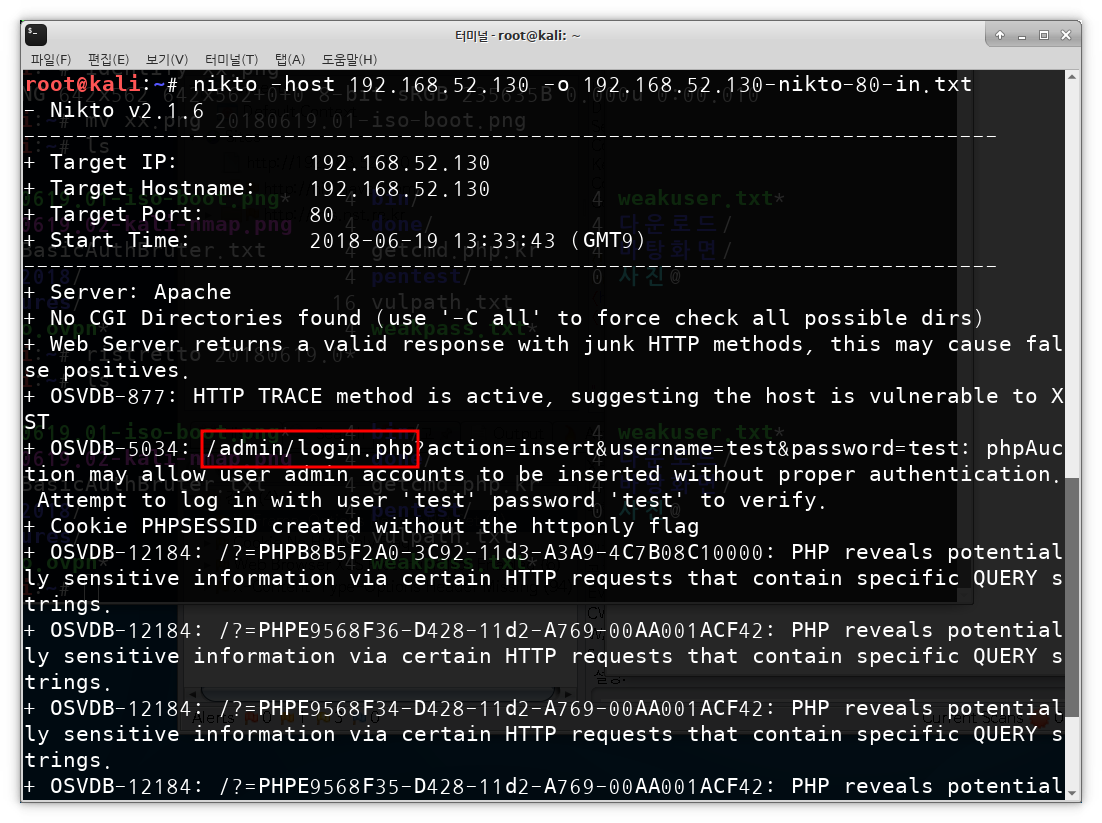

WH-MissAuth-1 훈련장: Kali 리눅스에서 nikto를 실행하여 찾아낸 경로

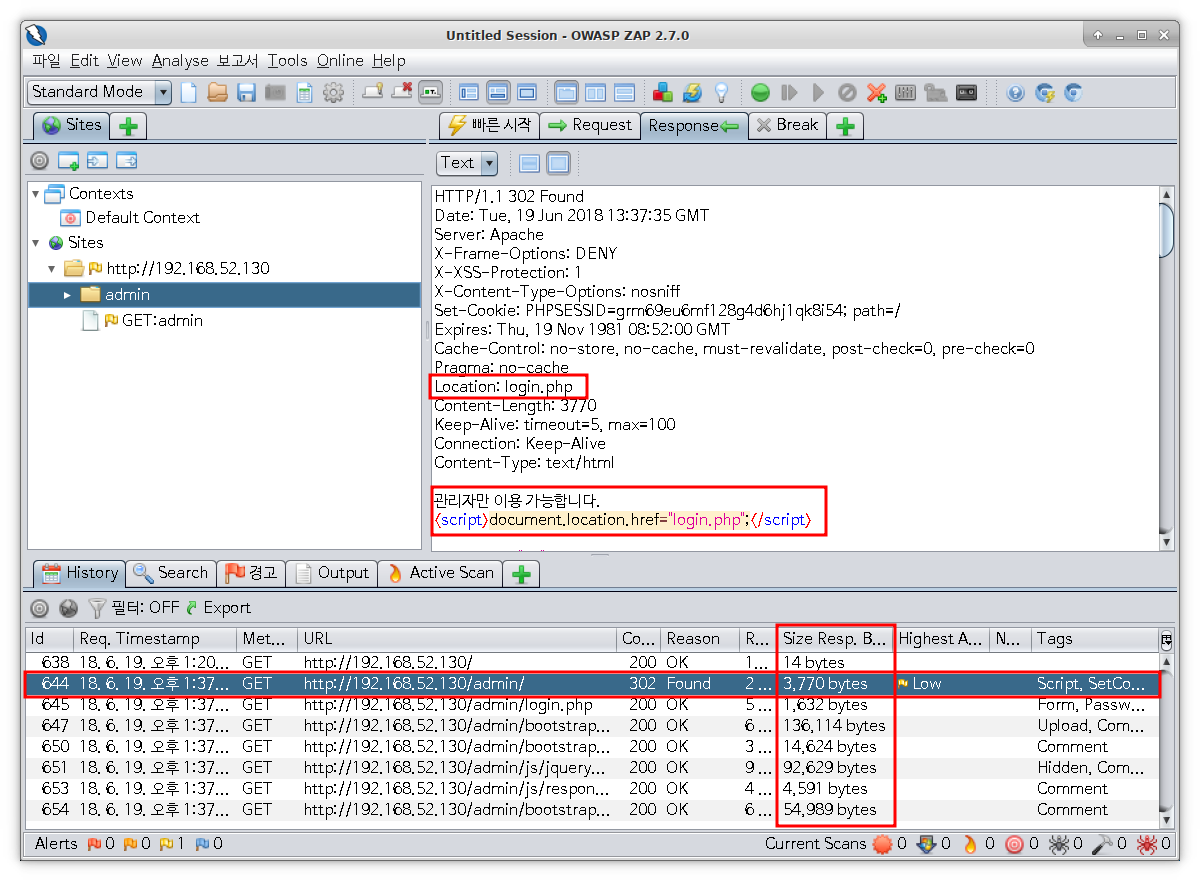

WH-MissAuth-1 훈련장: "/admin/" 접속시 -> /admin/login.php 경로재지정

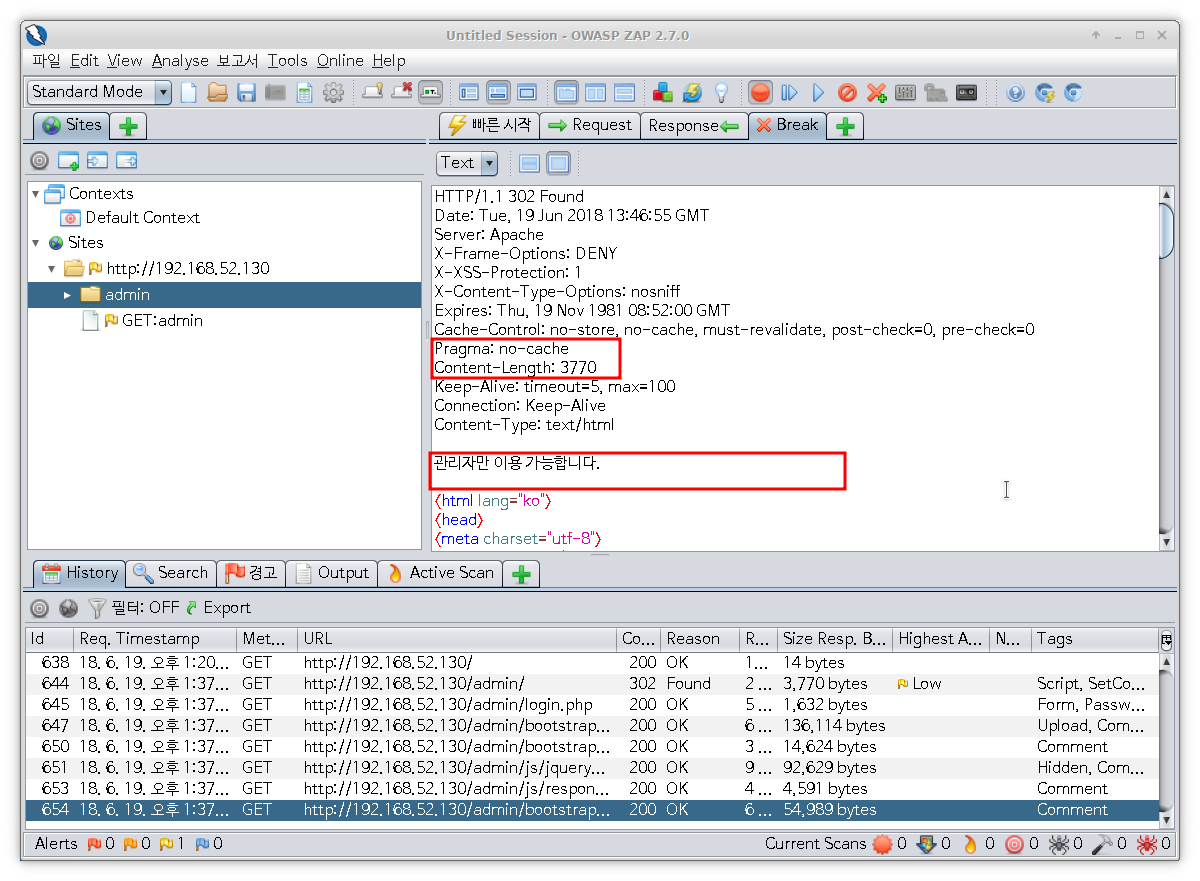

WH-MissAuth-1 훈련장: OWASP-ZAP에서 /admin/에 숨겨진 정보의 존재를 확인

WH-MissAuth-1 훈련장: OWASP-ZAP을 기반으로 /admin/ 재접속

WH-MissAuth-1 훈련장: HTTP 헤더와 자바스크립트의 경로재지정 확인

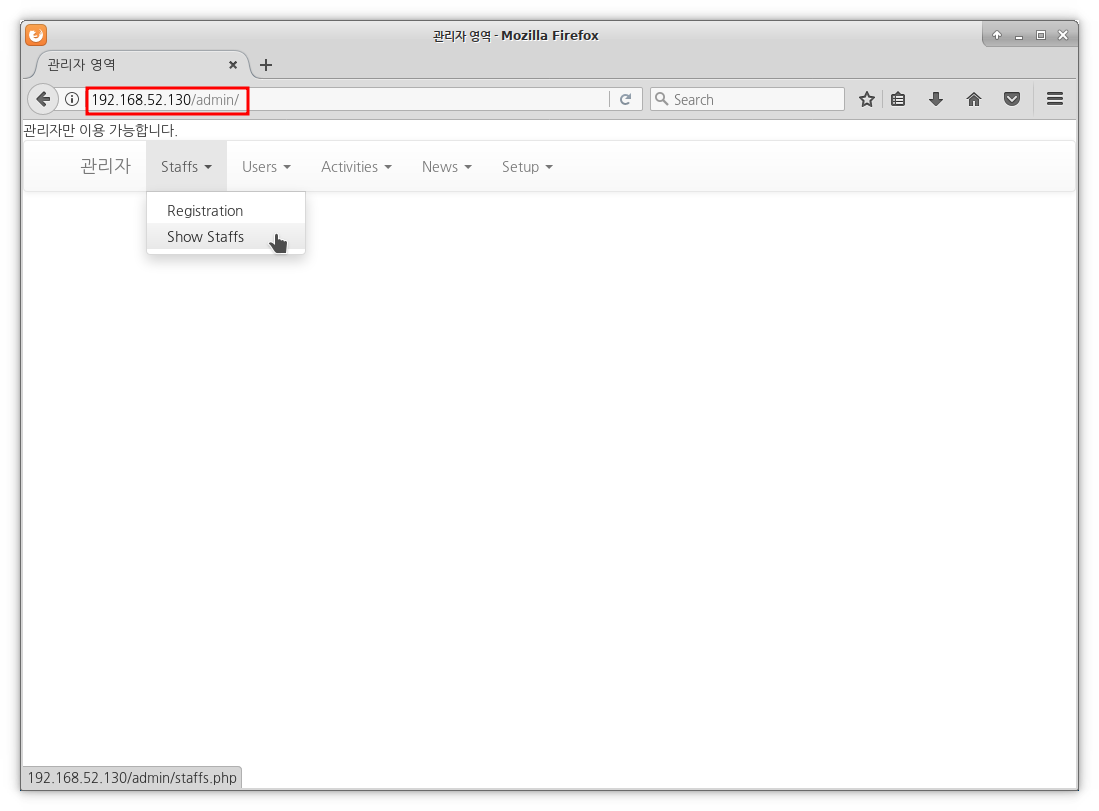

WH-MissAuth-1 훈련장: OWASP-ZAP에서 경로재지정을 모두 제거

WH-MissAuth-1 훈련장: 경로재지정 제거 후 관리기능에 접근 가능

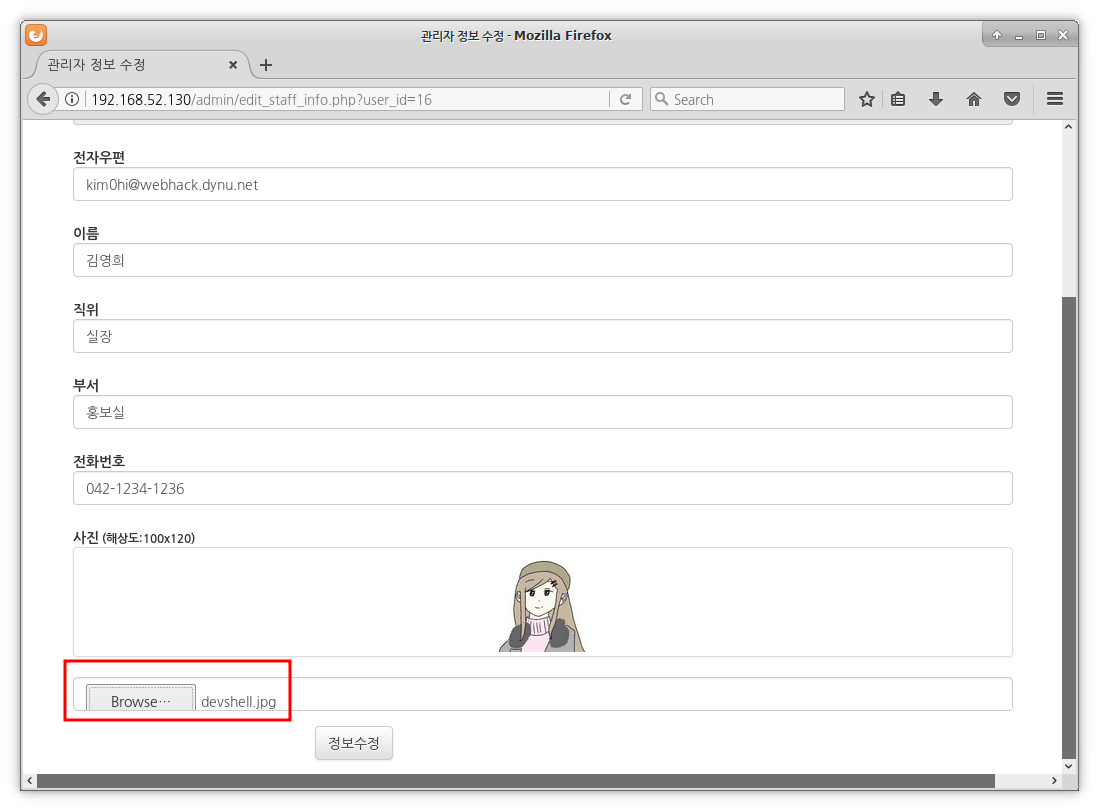

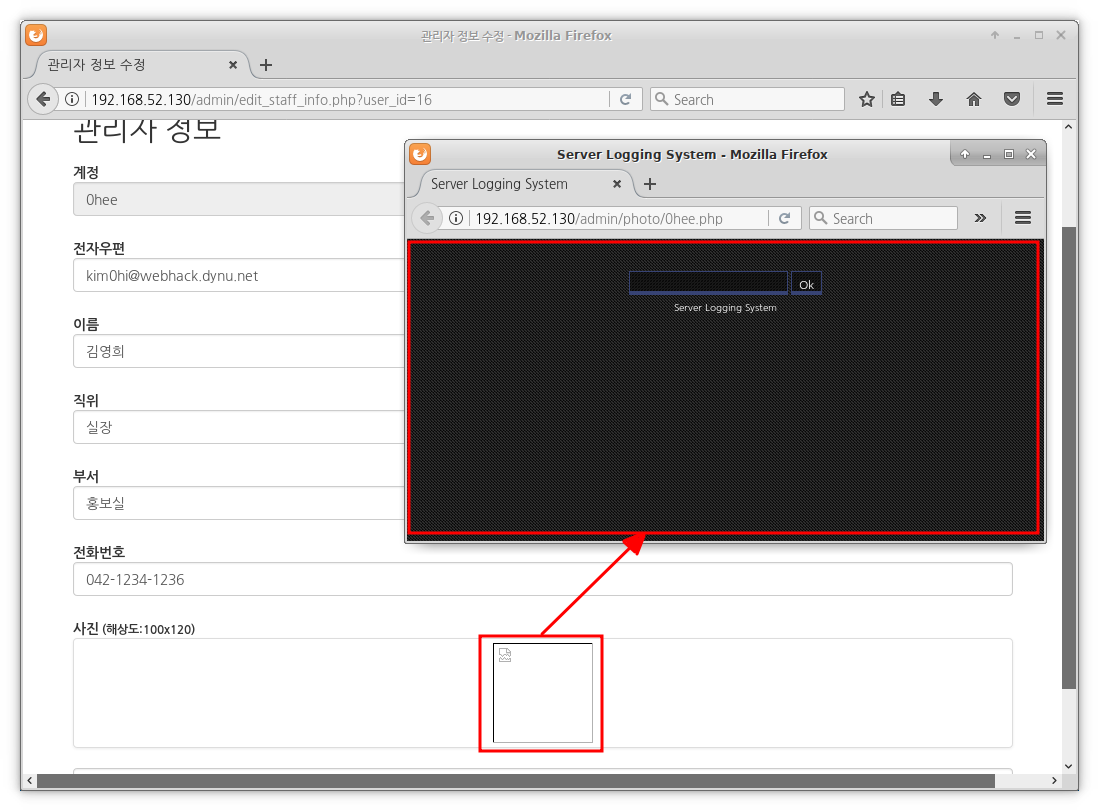

WH-MissAuth-1 훈련장: 경로재지정 제거로 관리자 정보 수정 가능

WH-MissAuth-1 훈련장: 회원정보 갱신에서 사진 대신 올린 PHP 웹쉘

행운을!!!

[처음 작성한 날: 2018.06.19] [마지막으로 고친 날: 2018.06.19]

< 이전 글 : Kali Linux 2019.3 64bit Large 배포판 설치 및 한글 설정 설명서 (2019.11.29)

> 다음 글 : [과제] WH-WebEditor-SE2 웹해킹훈련장: 취약한 PHP 버전에서 원래 파일이름을 저장하는 웹에디터의 취약점을 이용한 시스템 침투 (2017.08.27)

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

잘못된 내용, 오탈자 및 기타 문의사항은 j1n5uk{at}daum.net으로 연락주시기 바랍니다.

문서의 시작으로 컴퓨터 깨알지식 웹핵 누리집 대문