>> 목록보이기

#Kali Linux

#칼리리눅스

#Kali 2020.1

#가상머신

#VMware Workstation Player

#칼리리눅스 한글 설정

#공유폴더

#Shared Folder

#한글입력기

#nabi 입력기

Kali Linux 2020.1b 설치 설명서: 윈도우 10 주인OS + VMWare Workstion Player

요약

- 사전준비: VMWare Workstion Player 설치 및 Kali 2020.1b 64-bit ISO 파일 받기

- 가상머신 생성(추천 사양): 이름 - "Kali 2020.1b", CPU - 2코어/쓰레드, RAM - 4GB, Disk 40GB

- Kali 2020.1b 가상머신 설치: 경험자는 기본으로 설치, 초보자는 중간에서

large를 선택하여 설치 - Kali 2020.1b 한글입력기 설치: 한글글꼴 및

xfce4-terminal설치, "기본 터미널"을 Xfce 터미널로 변경, 나비(nabi) 입력기 설치 - VMware의 공유폴더 지정 및 칼리에서의 접근 설정

- 마무리 및 웹취약점 점검 도구 시험해보기

MS사의 Windows 10 운영체제에서 VMWare Workstion Player를 이용하여 가상머신으로

Kali Linux 2020.1b 손님OS 설치하는 방법을 설명한다.

버추얼박스(VirtualBox)의 가상OS로 칼리리눅스를 설치방법은 이전 버전인

Kali Linux Light 2019.4 64Bit 배포판 설치하기 문서를 참조하기 바란다.

칼리 2019.4까지는 기본으로 root 계정으로 운영체제를 사용하도록 설정했으나 2020.1부터는

일반 계정으로 OS를 운영하게 된 것이 가장 큰 차이점이다.

2020.1a, 2020.1b는 시간이 지남에 따라 축적한 2020.1의 업데이트 판이라 구분의 차이는 미미하다.

미리 준비할 것들

- 가상화 소프트웨어 설치: VMWare Workstion Player를 설치한다.

- 이 설명서를 작성할 당시의 VMWare Player 배포판은 15.5이다(

VMware-player-15.5.2-15785246.exe). VMWare Player는 개인적인 목적인 경우에는 무료로 사용할 수 있으나 업무용으로 사용할 경우에는 라이센스를 구입후에 사용하는 것이 바람직하다. - VirtualBox를 사용하는 경우에는 Kali Linux Light 2019.4 64Bit 배포판 설치하기 문서도 참조하면 도움이 될 듯 하다. 버추얼박스는 공개용 소프트웨어이므로 업무용 목적인 경우에도 무료로 사용할 수 있는 장점이 있다.

- 칼리리눅스 2020.1b 배포판의 ISO 파일을 다운로드 받는다. 64bit 설치용 ISO 배포 파일인

kali-linux-2020.1b-installer-amd64.iso(2.0GB)를 추천한다. 직접 받는 것보다는 토렌트를 이용하면 훨씬 빨리 받을 수 있다.

Kali 가상머신 생성

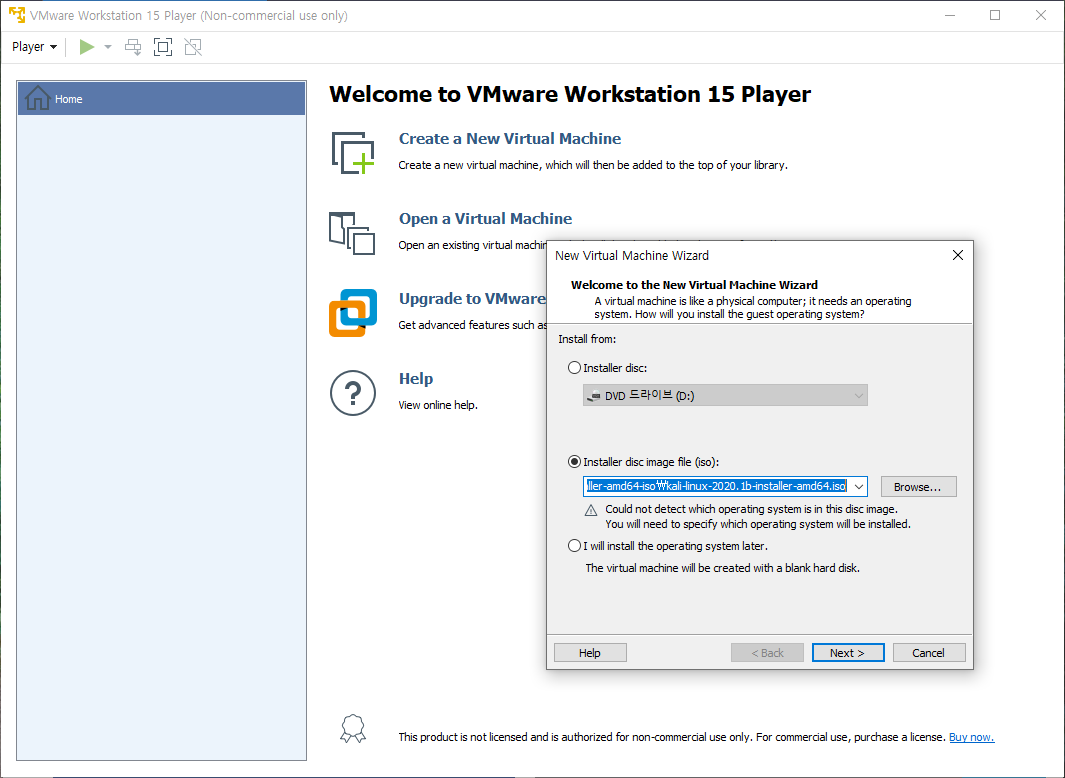

• VMWare 플레이어에서 새로운 가상머신 생성: 설치 이미지 파일을 앞서 내려받은 kali-linux-2020.1b-installer-amd64.iso로 지정

VMWare Workstation 15 Player를 실행하고 "Create a New Virtual Machine"으로

새로운 가상머신을 생성한다.

- 설치 이미지(Installer Image):

kali-linux-2020.1b-installer-amd64.iso - 손님운영체제 유형(Select a Guest Operating System) / 배포한(Version):

Linux/Ubuntu 64-bit - 손님운영체제 이름(Virtual machine name) / 설치위치(Location):

Kali 2020.1b/ 변경 불필요 - 최대 저장공간(Maximum disk size) / 유형:

40GB/ 변경 불필요 - 최적화 (Customize Hardware...) 추천 사양 (참고: 설치 완료 후에 변경해도 무방)

- 메모리: 2048MB (4096MB 권고)

- CPU: 2개

Kali 2020.1b 가상머신 설치

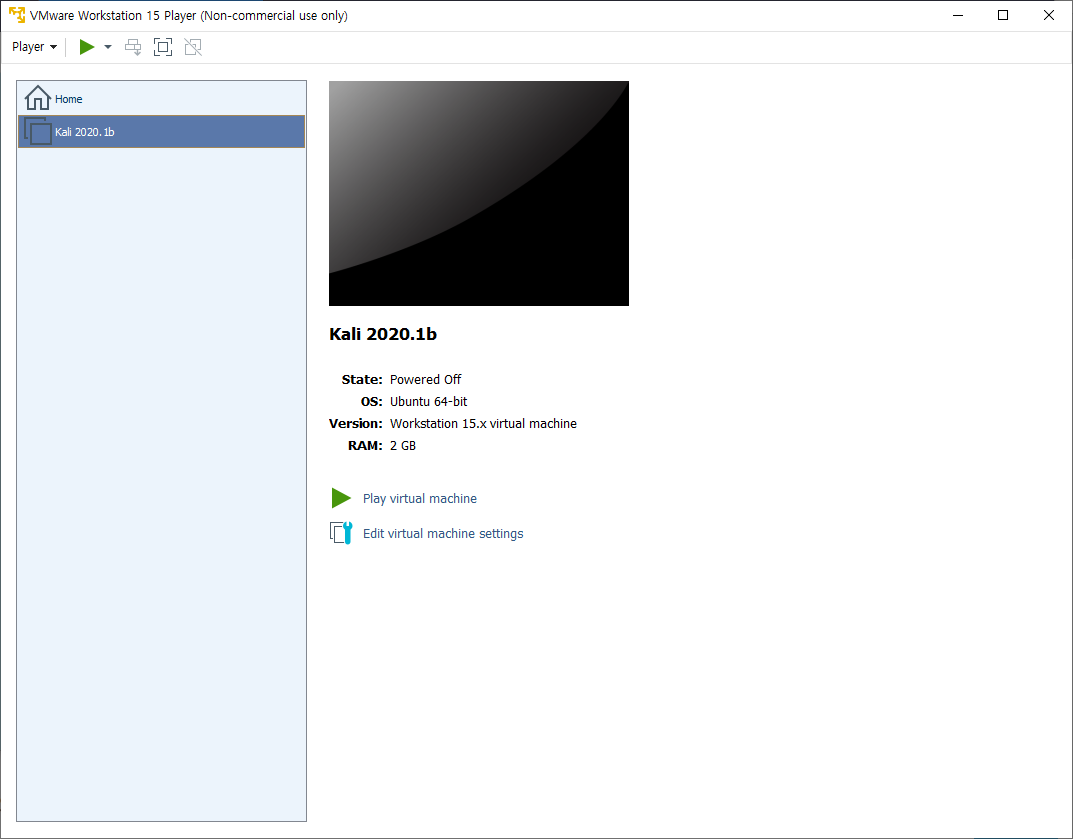

• VMware 플레이어에 칼리 2020.1b를 생성한 모습

Kali 2020.1b를 선택하고 Play virtual machine를 누르면 ISO 파일로부터 Kali Linux 부팅이 시작된다.

(참고: VMwapre 플레이어에서 Software Updates 창이 뜨고 VMWare Tools for Linux - version 10.3.21 설치를 권고하기에 설치하였다.)

전체적인 설치 과정은 이전과 유사하므로 가급적 화면 갈무리는 최소화하여 설명한다.

Graphical Install// (GUI 기반으로 설치를 진행한다.)Select a language:Korean - 한국어// (기본: English - English)위치를 선택하십시오:대한민국키보드 설정:한국어네트워크 설정 호스트 이름:kali네트워크 설정 도메인 이름:// (비워둠)사용자 및 암호 설정 새로 만들 사용자의 전체 이름:kali사용자 및 암호 설정 계정의 사용자 이름:kali사용자 및 암호 설정 새로 만들 사용자 암호:kali/kali- 사용자 및 암호 설정은 개인의 취향에 따라 변경하여 설정한다. 여기서는 편의상 모두

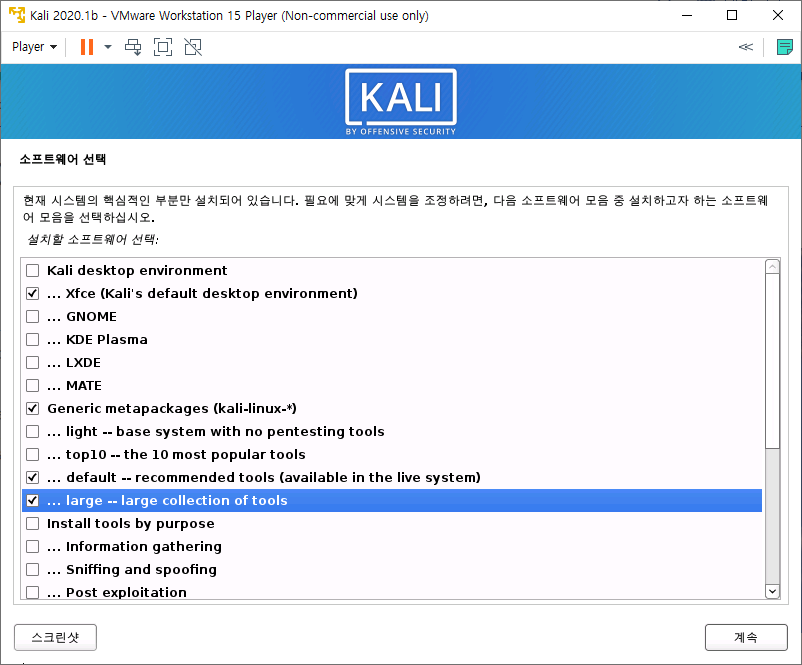

kali로 통일함 디스크 파티션 하기 파티션 방법:자동 - 디스크 전체 사용디스크 파티션 하기 파티션할 디스크를 선택하십시오:SCSI33 (0,0,0) (sda) - 42.9GB VMware, VMware Virtual S디스크 파티션 하기 파티션 구성:모두 한 파티션에 설치 (처음 사용하는 경우 추천)디스크 파티션 하기:파티션 나누기를 마치고 바뀐 사항을 디스크에 쓰기디스크 파티션 하기바뀐 점을 디스크에 쓰시겠습니까?◉ 예베이스 시스템 설치:// (자동으로 진행되며 어느 정도 시간이 걸림)패키지 관리자 설정 HTTP 프록시 정보(없으면 빈 칸):// (비워둠)패키지 관리자 설정:// (자동으로 진행되며 네트워크 사정에 따라서는 제법 시간이 걸림)프로그램 선택 및 설치:// (자동으로 진행되며 많은 시간이 걸림)소프트웨어 선택:// 기본+large로 진행 (아래에 나오는 화면갈무리 참조)... large -- large collection of tools를 추가하여 설치 진행 // 경험자는 기본으로 설치하면 저장공간을 아낄 수 있다. 필요한 도구는 언제든지 추가로 설치할 수 있다(리눅스의 장점).프로그램 선택 및 설치:// (자동으로 진행되며 네트워크 상황에 따라 아주 많은 시간이 걸림)하드디스크에 GRUB 부트로더 설치: 마스트 부트 레코드에 GRUB 부트로더를 설치하시겠습니까?◉ 예하드디스크에 GRUB 부트로더 설치: 부트로더를 설치할 장치:/dev/sda설치 마치기// 두번 "계속"을 누르면 시스템이 다시 시작된다.

• 소프트웨어 선택: 처음이라면 LARGE를 선택하여 대부분의 취약점 점검 도구를 설치하자.

Kali Linux 2020.1b 한글입력 설정 - 글꼴 및 나비입력기 설치

설치가 끝나고 처음으로 부팅하면 다음과 같이 로그인 화면이 뜬다. 용머리 아랫부분, 우측 상단의 날짜 부분 등에서 글자까 깨지는 것을 볼 수 있다. 설치 시에 한국어 환경으로 설정했지만 이에 필요한 한글 글꼴이 설치되지 않았기 때문이다. Kali 개발자들이 한국어, 중국어 글꼴은 알파벳에 비해 용량이 매우 크기 때문에 기본 설치에서 제외시킨 것으로 보인다.

• 칼리 2020.1b가 처음으로 부팅한 모습: 한글이 깨진다.

부팅이 되었으면 kali/kali로 로그인한다.

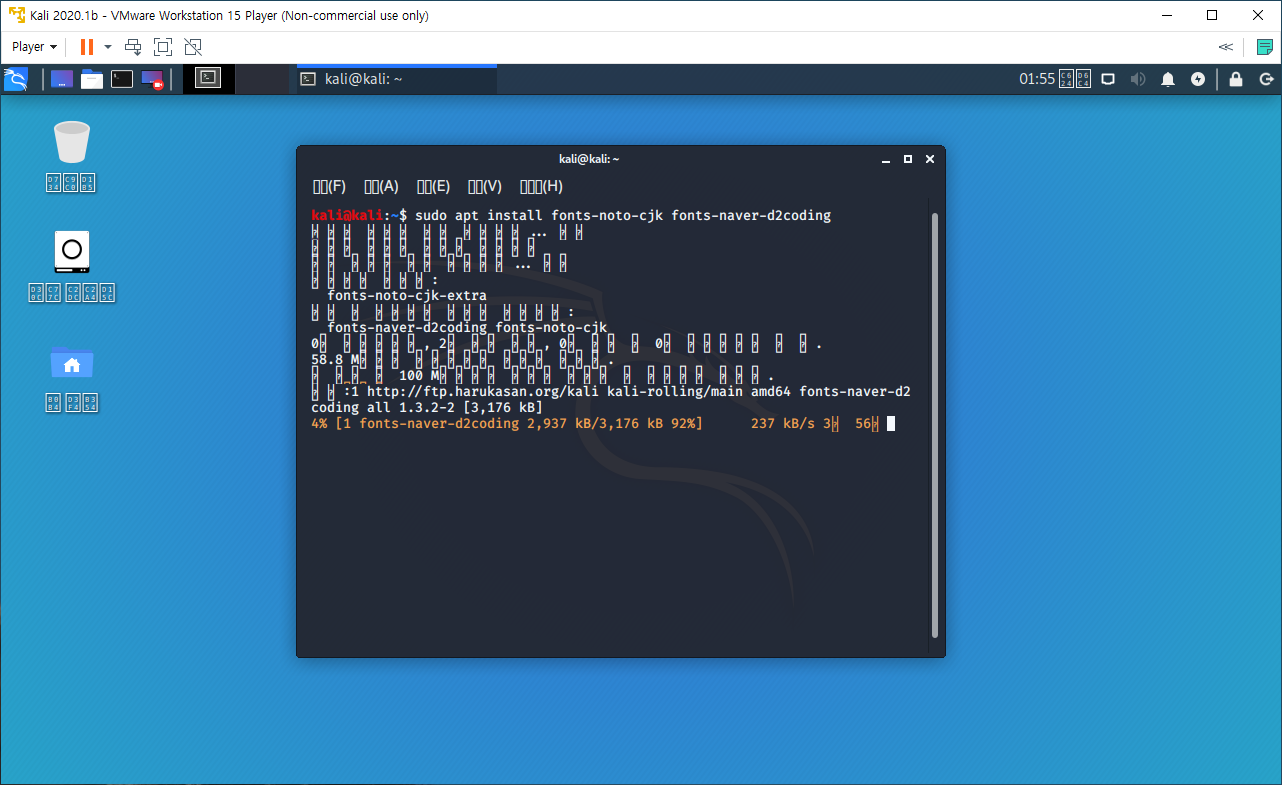

터미널(왼쪽 위 네번 째 단추)을 열어서 한글 글꼴을 설치한다.

kali@kali:~$ sudo apt install fonts-noto-cjk fonts-naver-d2coding

• 터미널에서 한글글꼴(구글 노토-CJK, 네이버 D2코딩)을 설치하는 모습

글꼴 설치가 끝나면 시스템을 재시작한다.

kali@kali:~$ sudo reboot

재시작 후에는 한글이 제대로 출력되는 것을 볼 수 있을 것이다.

한글입력기를 설치하기 전에 기본 터미널을 교체하는 것이 좋다.

Kali 2020.1b의 기본 터미널은 QTerminal인데 후에 설치할 나비(Nabi) 입력기와 궁합이 맞지 않는다.

그래서 대안으로 Xfce4의 터미널인 xfce4-terminal을 설치한다.

Kali의 기본 데스크톱 환경이 Xfce4이므로 QTerminal보다는 좋은 선택으로 보인다.

(Kali 개발자들이 깔맞춤을 모르는 듯 ^^)

(차림표의 "동작(A)"가 "동장(A)"로 오타가 표기되는 것도 보기 싫음 ㅠㅠ)

kali@kali:~$ sudo apt install xfce4-terminal

Xfce4 터미널 설치가 끝나면 Xfce4의 기본 프로그램을 변경한다.

터미널에서 exo-preferred-applications를 실행하여

기본 프로그램 ->

유틸리티(U) ->

터미널 에뮬레이터 ->

Xfce 터미널로 변경해주면 된다.

kali@kali:~$ exo-preferred-applications

• exo-preferred-applications 실행하여 (또는 용머리 -> 설정 -> 기본프로그램) 터미널 에뮬레이터를 "Xfce 터미널"로 변경

기본프로그램(exo-preferred-applications) 설정 이후에

왼쪽 위 용머리에서 세번째의 터미널 아이콘을 딸깍하면

qterminal 대신

xfce4-terminal이 실행될 것이다.

이제 한국어 입력 환경을 갖춰보자.

한글 입력기로는 나비(nabi), 벼루(uim-byeoru), 님프(nimf), fcitx, ibus-hangul 등이 있다.

여기서는 가장 간단하면서도 효율적인 나비입력기(nabi)를 설치한다.

kali@kali:~$ sudo apt install nabi im-config zenity

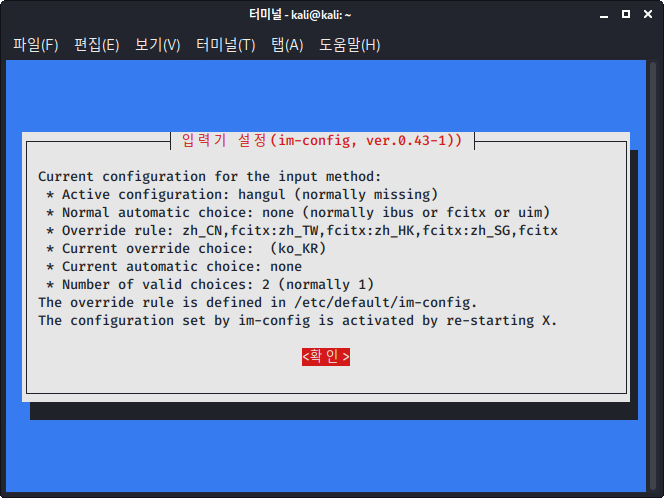

설치가 끝나면 im-config를 명령행으로 실행하여 입력기를

나비로 선택한다.

-c 옵션을 붙이면 터미널에서 실행되고 그렇지 않은 경우에는

GUI로 실행되나 차이는 없다.

명령행에서는 커서의 위치를 [Tab]으로 이동시킬 수 있다.

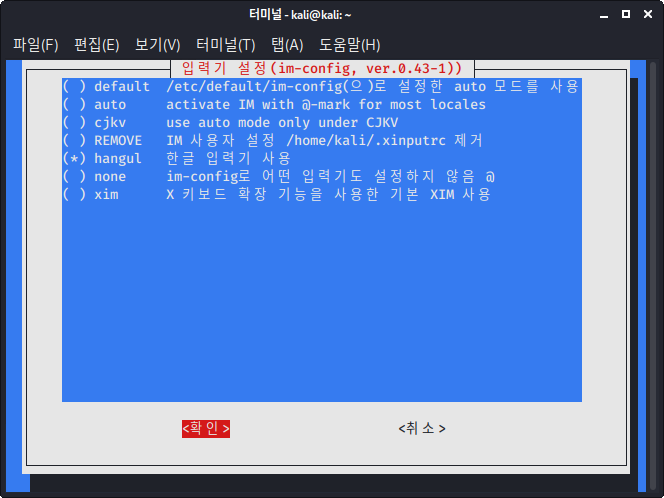

입력기 설정 시 나비 입력기는

() hangul 한글 입력기 사용으로 표시되므로

im-config에서 이 항목을 선택하면 된다.

kali@kali:~$ im-config -c

• 입력기 설정(im-config) 실행: <확인>

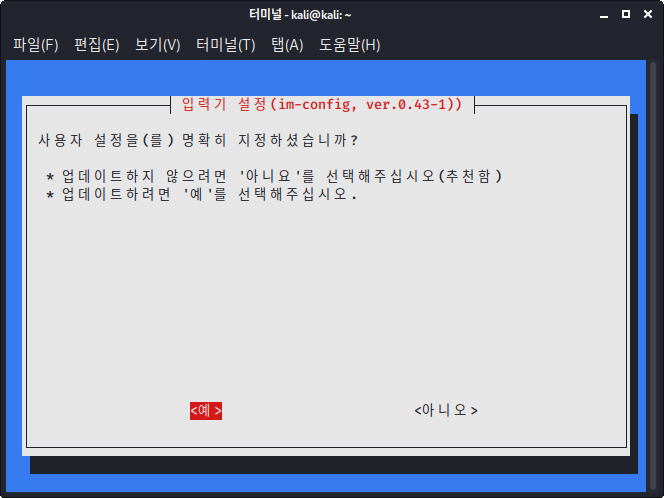

• 입력기 설정(im-config) 실행: <예>

• 입력기 설정(im-config) 실행: (*) hangul 한글 입력기 사용 [Tab] <확인>

• 입력기 설정(im-config) 실행: <확인>

입력기 설정이 끝나면 시스템을 재시작한다.

kali@kali:~$ sudo reboot

한글입력기를 나비(Nabi)로 설정하고 시스템을 재시작하면 터미널이나

웹브라우 등에서 Hangul이나 Shift-space로

한/영 전환이 가능하다.

Hangul 키는 대개 [한/영]을 의미하나,

키보드에 따라서는 오른쪽 Alt가 Hangul로

지정되어 있기도 하다.

주인운영체제의 저장공간을 공유폴더(Shared Folder)로 접근하기

VMware Player에서 Crtl-D (또는

Player ▼ ->

Manage ->

Virtual Machine Settings)

눌러서 Options의 Shared Folders 항목에서

공유폴더를 설정할 수 있다.

• VMware 플레이어에서 손님OS의 공유폴더(Shared Folders) 설정

위의 그림에서는 사용자 경로(C:\Users\jinsuk) 전체를

공유폴더로 선택하였다.

공유폴더를 설정하고 나면 "/mnt/hgfs" 경로에

공유폴더가 마운트(mount)된다.

그러나 다시 부팅 후에는 이 마운트가 풀려버린다.

이를 해결하기 위해 /etc/fstab 파일의 마지막에

.host:/ /mnt/hgfs fuse.vmhgfs-fuse noauto,allow_other 0 0를 추가하자.

kali@kali:~$ sudo vi /etc/fstab [sudo] kali의 암호: **** kali@kali:~$ cat /etc/fstab # /etc/fstab: static file system information. # # Use 'blkid' to print the universally unique identifier for a # device; this may be used with UUID= as a more robust way to name devices # that works even if disks are added and removed. See fstab(5). # # <file system> <mount point> <type> <options> <dump> <pass> # / was on /dev/sda1 during installation UUID=1eb7a90e-fadc-4036-a6d3-00a58bbe4f1c / ext4 errors=remount-ro 0 1 # swap was on /dev/sda5 during installation UUID=1f12b066-e6bc-4656-b376-a650cf41f35f none swap sw 0 0 /dev/sr0 /media/cdrom0 udf,iso9660 user,noauto 0 0 .host:/ /mnt/hgfs fuse.vmhgfs-fuse noauto,allow_other 0 0 kali@kali:~$ sudo mount /mnt/hgfs/ kali@kali:~$ df Filesystem 1K-blocks Used Available Use% Mounted on udev 976028 0 976028 0% /dev tmpfs 201188 1144 200044 1% /run /dev/sda1 18447056 11772632 5714324 68% / tmpfs 1005920 0 1005920 0% /dev/shm tmpfs 5120 0 5120 0% /run/lock tmpfs 1005920 0 1005920 0% /sys/fs/cgroup tmpfs 201184 8 201176 1% /run/user/1000 vmhgfs-fuse 62350332 57522604 4827728 93% /mnt/hgfs kali@kali:~$

이제 부터는 sudo mount /mnt/hgfs/ 명령어로

공유폴더를 마운트시킬 수 있다.

kali@kali:~$ sudo crontab -u root -e [sudo] kali의 암호: **** kali@kali:~$ sudo crontab -u root -l @reboot mount /mnt/hgfs kali@kali:~$

부팅때마다 마운트 명령어를 실행하는 것이 고역일 수 있으므로 위와 같이

root 사용자의 crontab에 마운트 명령어를 넣으면

부팅때마다 자동으로 /mnt/hgfs/ 경로에 공유폴더가 자동으로

마운트되어 편리하다.

kali@kali:~$ sudo reboot

실행아이콘 만들기, 해상도 조절, OWASP-ZAP 실행 등과 같은 세세한 설정은 Kali Linux 2019.4 64bit Light 배포판 설치 설명서를 참조하기 바란다.

Kali 2020.1b 설치 마무리 및 홈페이지 취약점 점검 맛보기

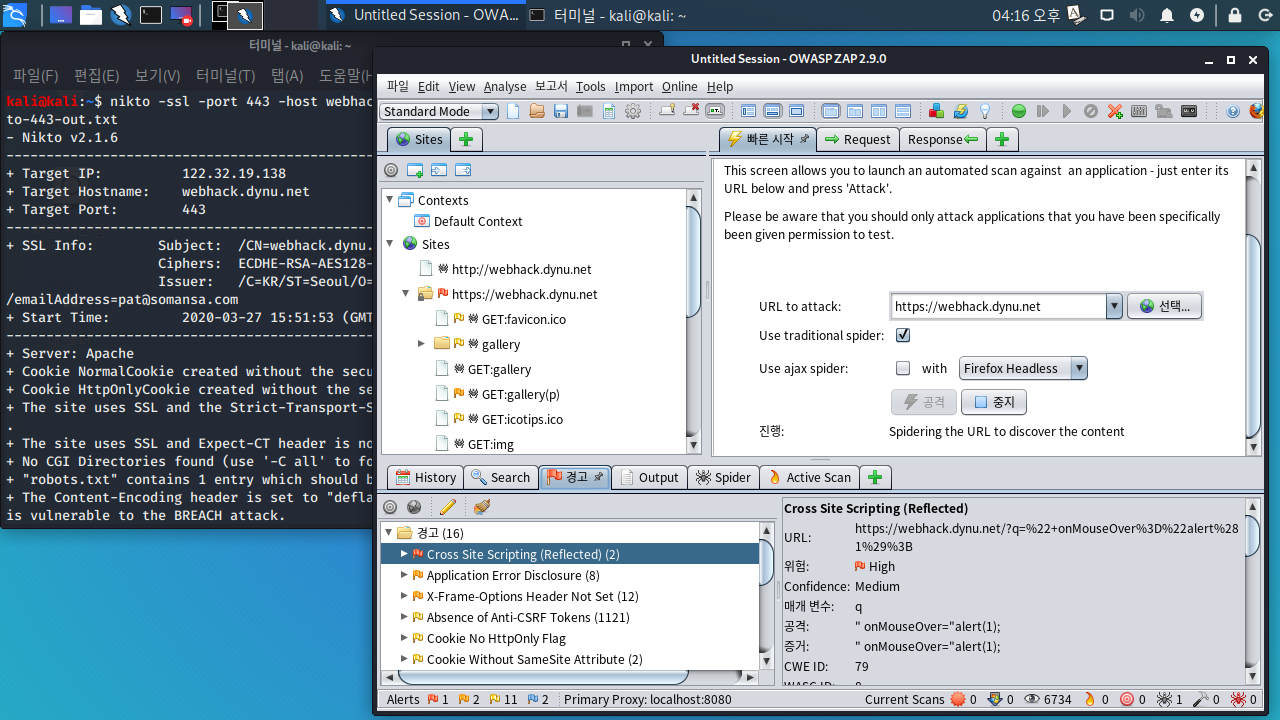

간단한 취약점 점검 도구 및 Kali에 설치된 도구를 이용하여 webhack.dynu.net에 대한 취약점 점검을 진행해보자.

1. Nmap - 네트워크 포트 스캔

kali@kali:~$ sudo nmap -v webhack.dynu.net -oN webhack.dynu.net-nmap-out.txt

[sudo] kali의 암호: ****

Starting Nmap 7.80 ( https://nmap.org ) at 2020-03-27 15:27 KST

Initiating Ping Scan at 15:27

Scanning webhack.dynu.net (122.32.19.138) [4 ports]

Completed Ping Scan at 15:27, 0.01s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 15:27

Completed Parallel DNS resolution of 1 host. at 15:27, 0.02s elapsed

Initiating SYN Stealth Scan at 15:27

Scanning webhack.dynu.net (122.32.19.138) [1000 ports]

Discovered open port 8080/tcp on 122.32.19.138

Discovered open port 443/tcp on 122.32.19.138

Discovered open port 80/tcp on 122.32.19.138

Discovered open port 9091/tcp on 122.32.19.138

Increasing send delay for 122.32.19.138 from 0 to 5 due to 11 out of 16 dropped probes since last increase.

Increasing send delay for 122.32.19.138 from 5 to 10 due to 11 out of 11 dropped probes since last increase.

Completed SYN Stealth Scan at 15:28, 48.62s elapsed (1000 total ports)

Nmap scan report for webhack.dynu.net (122.32.19.138)

Host is up (0.0048s latency).

Not shown: 996 filtered ports

PORT STATE SERVICE

80/tcp open http

443/tcp open https

8080/tcp open http-proxy

9091/tcp open xmltec-xmlmail

Read data files from: /usr/bin/../share/nmap

Nmap done: 1 IP address (1 host up) scanned in 48.88 seconds

Raw packets sent: 2035 (89.376KB) | Rcvd: 1145 (45.816KB)

kali@kali:~$

Nmap은 root 권한으로 실행하는 것이 훨씬 빠르다.

떄문에 sudo를 사용하였다.

점검 결과에서

webhack.dynu.net 장비는

80/tcp,

443/tcp,

8080/tcp,

9091/tcp 포트 접속을 허용하고 있는 것을 볼 수 있다.

443 포트에 대해서 추가적으로 취약점 점검을 진행해보자.

(80, 8080, 9091 포트에 대해서도 거의 동일한 점검을 진행해 볼 수 있다.)

2. Nikto - 특정 웹서비스에 대한 설정 점검

kali@kali:~$ nikto -ssl -port 443 -host webhack.dynu.net -o webhack.dynu.net-nikto-443-out.txt

- Nikto v2.1.6

---------------------------------------------------------------------------

+ Target IP: 122.32.19.138

+ Target Hostname: webhack.dynu.net

+ Target Port: 443

---------------------------------------------------------------------------

+ SSL Info: Subject: /CN=webhack.dynu.net

Ciphers: ECDHE-RSA-AES128-GCM-SHA256

Issuer: /C=US/O=Let's Encrypt/CN=Let's Encrypt Authority X3

+ Start Time: 2020-03-27 15:51:53 (GMT9)

---------------------------------------------------------------------------

+ Server: Apache

+ Cookie NormalCookie created without the secure flag

+ Cookie HttpOnlyCookie created without the secure flag

+ The site uses SSL and the Strict-Transport-Security HTTP header is not defined.

+ The site uses SSL and Expect-CT header is not present.

+ No CGI Directories found (use '-C all' to force check all possible dirs)

+ "robots.txt" contains 1 entry which should be manually viewed.

+ The Content-Encoding header is set to "deflate" this may mean that the server is vulnerable to the BREACH attack.

+ Web Server returns a valid response with junk HTTP methods, this may cause false positives.

+ DEBUG HTTP verb may show server debugging information. See http://msdn.microsoft.com/en-us/library/e8z01xdh%28VS.80%29.aspx for details.

+ OSVDB-3233: /icons/README: Apache default file found.

+ ERROR: Error limit (20) reached for host, giving up. Last error:

+ Scan terminated: 19 error(s) and 10 item(s) reported on remote host

+ End Time: 2020-03-27 16:02:06 (GMT9) (613 seconds)

---------------------------------------------------------------------------

+ 1 host(s) tested

kali@kali:~$

Nikto를 실행하는 과정에서 20개의 오류가 발생하면서 프로그램이 종료되었다.

이를 해결하려면 /etc/nikto.conf 파일의 FAILURES 값을

충분히 증가시켜 주는 것이 좋다. 일반적으로 200 정도면 충분하다.

kali@kali:~$ cat /etc/nikto.conf | grep -i =20 MAX_WARN=20 FAILURES=20 kali@kali:~$ sudo vi /etc/nikto.conf [sudo] kali의 암호: **** kali@kali:~$ cat /etc/nikto.conf | grep -i =20 MAX_WARN=200 FAILURES=200 kali@kali:~$

편집기 vi를 이용하여 FAILURES와 MAX_WARN 모두 200으로 변경하였다. 이후의 Nikto 스캔에서는 - 시간은 훨씬 많이 소요되지만 - 좀 더 많은 결과를 제공할 것이다.

3. OWASP-ZAP - 웹 어플리케이션 취약점 점검

• OWASP-ZAP을 이용한 https://webhack.dynu.net (443 포트)에 대한 웹 어플리케이션 취약점 점검

4. 취약경로 점검 스크립트(vulpath.txt) 실행

여기서 실행해 볼 스캐너는 취약할 가능성이 있는 경로를 모아둔 매우 단순한

점검 도구이다.

PHP와 PHP의 CURL 라이브러리를 사용하므로 기본으로 설치되지 않는

php-curl 패키지를 설치해야 한다.

kali@kali:~$ sudo apt install php-curl

스캐너는 다음과 같이 내려받을 수 있으며, php를

이용하여 실행할 수 있다.

kali@kali:~$ curl -k https://webhack.dynu.net/solutions/vulpath.txt --output vulpath.txt

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 15453 100 15453 0 0 77265 0 --:--:-- --:--:-- --:--:-- 77265

kali@kali:~$ php ./vulpath.txt https://webhack.dynu.net

Vulnerable Path Finder ver. 20160811 / KU5N1J

Testing https://webhack.dynu.net for 515 locations

Server: Apache

...........................

[FOUND/200] https://webhack.dynu.net/index.php?module=admin

.....................................

[FOUND/200] https://webhack.dynu.net/xxx.php

.....

[done]

kali@kali:~$

5. 어느 취약한 웹해킹 훈련장에 대한 nikto/vulpath.txt 점검 결과

kali@kali:~$ nikto -port 40080 -host 172.16.15.116

- Nikto v2.1.6

---------------------------------------------------------------------------

+ Target IP: 172.16.15.116

+ Target Hostname: 172.16.15.116

+ Target Port: 40080

+ Start Time: 2020-03-27 16:43:12 (GMT9)

---------------------------------------------------------------------------

+ Server: Apache/2.4.41 (Win64) PHP/7.4.2

+ Retrieved x-powered-by header: PHP/7.4.2

+ The anti-clickjacking X-Frame-Options header is not present.

+ The X-XSS-Protection header is not defined. This header can hint to the user agent to protect against some forms of XSS

+ The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type

+ Entry '/admin/' in robots.txt returned a non-forbidden or redirect HTTP code (200)

+ "robots.txt" contains 1 entry which should be manually viewed.

+ Web Server returns a valid response with junk HTTP methods, this may cause false positives.

+ OSVDB-877: HTTP TRACE method is active, suggesting the host is vulnerable to XST

+ /test.php%20: Output from the phpinfo() function was found.

+ /test.php: Output from the phpinfo() function was found.

+ OSVDB-3092: /sitemap.xml: This gives a nice listing of the site content.

+ OSVDB-3092: /admin/: This might be interesting...

+ OSVDB-3268: /data/: Directory indexing found.

+ OSVDB-3092: /data/: This might be interesting...

+ OSVDB-3092: /README.TXT: This might be interesting...

+ OSVDB-3092: /readme.txt: This might be interesting...

+ OSVDB-3093: /admin/index.php: This might be interesting... has been seen in web logs from an unknown scanner.

+ OSVDB-3233: /test.php: PHP is installed, and a test script which runs phpinfo() was found. This gives a lot of system information.

+ OSVDB-3092: /LICENSE.txt: License file found may identify site software.

+ OSVDB-3092: /Admin/: This might be interesting...

+ OSVDB-3092: /license.txt: License file found may identify site software.

+ OSVDB-3092: /LICENSE.TXT: License file found may identify site software.

+ OSVDB-3092: /test.php: This might be interesting...

+ 8727 requests: 0 error(s) and 23 item(s) reported on remote host

+ End Time: 2020-03-27 16:46:25 (GMT9) (193 seconds)

---------------------------------------------------------------------------

+ 1 host(s) tested

*********************************************************************

Portions of the server's headers (Apache/2.4.41 PHP/7.4.2) are not in

the Nikto 2.1.6 database or are newer than the known string. Would you like

to submit this information (*no server specific data*) to CIRT.net

for a Nikto update (or you may email to sullo@cirt.net) (y/n)?

kali@kali:~$ php ./vulpath.txt http://172.16.15.116:40080

Vulnerable Path Finder ver. 20160811 / KU5N1J

Testing http://172.16.15.116:40080 for 515 locations

Server: Apache/2.4.41 (Win64) PHP/7.4.2

..

[FOUND/200] http://172.16.15.116:40080/Admin/

[FOUND/200] http://172.16.15.116:40080/admin/

...........

[FOUND/403] http://172.16.15.116:40080/cgi-bin/

..........

[FOUND/200] http://172.16.15.116:40080/data/

[FOUND/200] http://172.16.15.116:40080/Data/

.....................

[FOUND/200] http://172.16.15.116:40080/index.php?module=admin

.........

[FOUND/200] http://172.16.15.116:40080/license.txt

.

[FOUND/200] http://172.16.15.116:40080/LICENSE.txt

...............

[FOUND/200] http://172.16.15.116:40080/plugins/

.

[FOUND/200] http://172.16.15.116:40080/README.txt

.

[FOUND/200] http://172.16.15.116:40080/readme.txt

............

[FOUND/200] http://172.16.15.116:40080/test.php

....................

[done]

kali@kali:~$

2020/05/25. 공유폴더 관련 덧붙임 (ARM*** 님의 제보)

공유폴더 설정에서 /etc/fstab에 추가하는

.host:/ /mnt/hgfs fuse.vmhgfs-fuse noauto,allow_other 0 0

을

.host:/ /mnt/hgfs fuse.vmhgfs-fuse defaults,allow_other 0 0

또는

vmhgfs-fuse /mnt/hgfs fuse defaults,allow_other 0 0

로 변경하면 crontab을 사용하지 않고도 자동으로 마운트된다.

[처음 작성한 날: 2020.03.25] [마지막으로 고친 날: 2020.05.25]

< 이전 글 : 웹 해킹 훈련장 172.16.15.116 40080/tcp 대상 공개용 도구 기반의 홈페이지 취약점 점검 실습 (2020.05.07)

> 다음 글 : VirtualBox 가상머신으로 GSM CE 6.0.2 설치 설명서 (OpenVAS) (2020.01.25)

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

잘못된 내용, 오탈자 및 기타 문의사항은 j1n5uk{at}daum.net으로 연락주시기 바랍니다.

문서의 시작으로 컴퓨터 깨알지식 웹핵 누리집 대문