>> 목록보이기

#HSTS

#HTTP Strict Transport Security

#HTTP 헤더

#HTTPS

#네트워크 감청

#SSL

#SSL벗기기

#sslstrip

#중간자공격

#MITM

#Man in the Middle

#취약점해설

#A6-Sensitive Data Exposure

SSL Strip 공격과 HSTS(HTTP Strict Transport Security)

대부분의 웹 브라우저는 HSTS 헤더(예: Strict-Transport-Security: max-age=15552000)를

발견하면 HTTPS로만 통신을 제한한다.

이는 SSL Strip 공격으로 HTTPS 네트워크 패킷을 감청할 수 있는 가능성을 줄이기 위한 방법이다.

로그인 페이지와 같이 중요정보가 전송되는 구간에는 HSTS를 적용하는 것이 좋다.

HTTP헤더 하나만 추가하면 되므로 네트워크에 거의 부담을 주지않는 간단하면서도 효율적인 방어법이다.

2009년 BlackHat DC에서 - 특수한 조건에서 - HTTPS 통신을 감청할 수 있는 특별한

중간자 공격기법이 공개되었다 -

Moxie Marlinspike의 sslstrip

참조.

이 공격법은 SSL 통신에서 암호화를 벗겨낸다고 해서 "SSL 벗기기(SSL Strip)" 공격이라고

부른다 (사실은 SSL을 벗기는 것이 아니라 SSL 통신을 대행하는 중간자 공격이라서 "SSL 대행"

또는 "SSL 프록시" 공격이라고 부르는 게 개념상으로는 더 정확할 것 같다).

네트워크의 중간에서 공격자가 SSL 통신을 가로채서 자신은 웹서버와 HTTPS로 통신하고 웹 사용자(피해자)와는

HTTP 통신을 하는 방식으로 웹사용자와 웹서버간의 통신을 감청하는 방식이다.

참고할만한 바깥고리

- SSL Strip 공격과 HSTS Bypassing - 기술적으로 매우 훌륭한 참고자료이므로 SSL벗기기 공격(SSL Strip)과 HSTS우회(HSTS Bypassing)에 관심이 있으면 반드시 읽어보길 권한다.

SSL 벗기기 공격의 개요

SSL 벗기기 공격(SSL Strip)은 중간자(MITM, Man in the Middle) 공격이다.

모든 중간자 공격이 그렇듯이 SSL Strip 공격을 하기 위해서는 먼저 동일 네트워크 대역의

컴퓨터 한대 이상을 장악해야 한다. 이후에 ARP spoofing을 통해 피해자의 네트워크를

모두 해커가 장악한 PC를 거치게 하면서 HTTPS 통신을 HTTP 통신으로 유도한다. HTTPS와 달리 HTTP에서는

통신이 암호화되지 않기 때문에 패킷 감청이 가능하다는 점을 이용하는 것이다.

[SSL Strip 공격 시나리오]

- 해커가 어느 회사의 네트워크에 침투하여 1대 이상의 컴퓨터를 장악한다.

- 회사의 메일, 결재시스템 등이 HTTPS가 적용되어 있는 것을 발견한다.

- 추가공격을 위해 직원 계정을 탈취하고자 한다.

- ARP Spoofing으로 동일 대역의 모든 통신이 장악한 컴퓨터(중간자)를 경유하게 만든다.

- HTTP 통신에서 HTTPS 링크가 발견되면 HTTP 링크로 바꿔친다.

- 피해자들이 원래 HTTPS였던 HTTP 링크에 접속할 때 중간자는 서버와 HTTPS통신을 한다.

- 중간자의 서버의 응답을 피해자에게 보내고 평문으로 된 통신 내용을 해커에게 전송한다.

- 일정시간 동안의 중간자 운영을 통해 공격자는 직원 메일이나 결재시스템의 계정정보를 탈취한다.

- 해커는 중간자를 이용하여 회사의 메일이나 결재시스템에 접속하여 내부정보를 탈취한다.

+------+ http://facebook.com/ +------+

| 웹사 |--------------------------------------------------------------->| 페이 |

| 용자 |<---------------------------------------------------------------| 스북 |

+------+ https://facebook.com/ +------+

(가) 일반적인 HTTP-HTTPS 전환

/=============================================\

|| +------+ http://facebook.com/ +------+ || https://facebook.com/ +------+

|| | 공격 |------------------------>| 중간 | ||------------------------->| 페이 |

|| | 표적 |<------------------------| 공격 | ||<-------------------------| 스북 |

|| +------+ http://facebook.com/ +------+ || https://facebook.com/ +------+

\=============================================/

[ 동일 네트워크 대역 ]

(나) SSL벗기기 중간자공격의 개념도

[ ↑ SSL 벗기기 공격의 기본적인 개념 ]

SSL 벗기기 공격의 방어정책: HSTS

HSTS헤더는"나는 HTTPS로만 통신한다"는 선언이다.

요즘 웹 브라우저는 HSTS 헤더가 포함된 페이지는 - HTTP로 URL을 지정하더라도 강제로 - HTTPS로 통신한다.

HTTP 통신에서 이 헤더가 발견되면 웹브라우저가 이후의 HTTP 통신을 차단하게 되고 중간자는 더 이상의 네트워크

감청이 불가능해지는 방식의 SSL Strip에 대한 방어방법이다.

Moxie Marlinspike가 SSL Strip 공격 기법을 공개한 것은 2009년이다. 하지만 이 공격을 방어할 수 있는 방법이 제안된 것은 2008년이다("ForceHTTPS: Protecting High-Security Web Sites from Network Attacks", Collin Jackson & Adam Barth, WWW2008). 2009년에 위의 논문을 바탕으로 STS(Strict-Transport-Security) 토대가 만들어졌고 2010년에 - HTTP에만 해당하므로 - HSTS(HTTP Strict Transport Security)라는 이름으로 초안이 만들어졌다. 2012년 11월 19일에 IETF의 표준으로 출판되었다(RFC 6797)

HSTS 지정방법은 간단하다.

웹 서버는 HTTPS 응답에 "Strict-Transport-Security" 헤더를 포함하여 전송하면 된다.

예를 들어 Strict-Transport-Security: max-age=31536000는 향후 최대 1년 동안 HTTPS로만 통신하라는 의미이다(웹 브라우저가 이 기간을 저장한다).

다음은 페이스북 접속시의 HTTP 헤더이다.

root@kali:~# curl -I https://www.facebook.com/ HTTP/1.1 200 OK P3P: CP="Facebook does not have a P3P policy. Learn why here: http://fb.me/p3p" Strict-Transport-Security: max-age=15552000; preload Cache-Control: private, no-cache, no-store, must-revalidate Expires: Sat, 01 Jan 2000 00:00:00 GMT Pragma: no-cache public-key-pins-report-only: max-age=500; pin-sha256="WoiWRyIOVNa9ihaBciRSC7XHjliYS9VwUGOIud4PB18="; pin-sha256="r/mIkG3eEpVdm+u/ko/cwxzOMo1bk4TyHIlByibiA5E="; pin-sha256="q4PO2G2cbkZhZ82+JgmRUyGMoAeozA+BSXVXQWB8XWQ="; report-uri="http://reports.fb.com/hpkp/" X-Content-Type-Options: nosniff X-XSS-Protection: 0 X-Frame-Options: DENY Set-Cookie: fr=0X4aj06pzBlJ34Si4..BYJ0fn.6A.AAA.0.0.BYJ0fn.AWWMN1-w; expires=Fri, 10-Feb-2017 16:48:39 GMT; Max-Age=7776000; path=/; domain=.facebook.com; httponly Vary: Accept-Encoding Content-Type: text/html X-FB-Debug: 1YTkJyYqt8BvFUfXn5F/WuEDT8jzCu2F9VXCQWLXQ39KYdvYqPBgVJDK4ndEkkXoZk2fW25OAlNR5oLCVSOAMg== Date: Sat, 12 Nov 2016 16:48:39 GMT Connection: keep-alive root@kali:~#

페이스북의 경우에는 최대 180일 동안(max-age=15552000) HSTS를 적용할 것을 선언하고 있다.

여기에 "preload"라는 단어가 추가되었는 데 이는 구글 크롬의 HSTS 목록에 현재 사이트를

추가하려는 목적이다.

페이스북에 마지막으로 접속한 것이 181일 전이라고 가정해보자.

페이스북에서는 HSTS를 180일동안 사용하라고 했으므로 이제는 HSTS 제한 사항이 없다.

따라서 해커는 중간자 공격에서 HSTS 헤더를 지우고 SSL Strip 공격을 진행할 수 있다.

PC를 지우고 운영체제를 새로 설치했을 때도 이러한 상황이 발생할 수 있다.

이러한 가능성을 미연에 차단하기 위한 방법으로 크롬에서는 HSTS 적용사이트 목록(HSTS List)을 제공한다.

이 목록에 포함된 사이트는 모두 HTTPS로 통신한다고 웹브라우저가 인지하게 되므로

위와 같은 상황이 벌어지더라도 페이스북은 HSTS목록에 포함되어 있어서 SSL Strip 공격을 차단할 수 있게 된다.

Google Chrome, Mozilla Firefox, Safari, MS IE 11, MS Edge 등이 HSTS Preloading을 지원한다.

참고할 바깥고리

웹취약점 점검자를 위한 참고사항

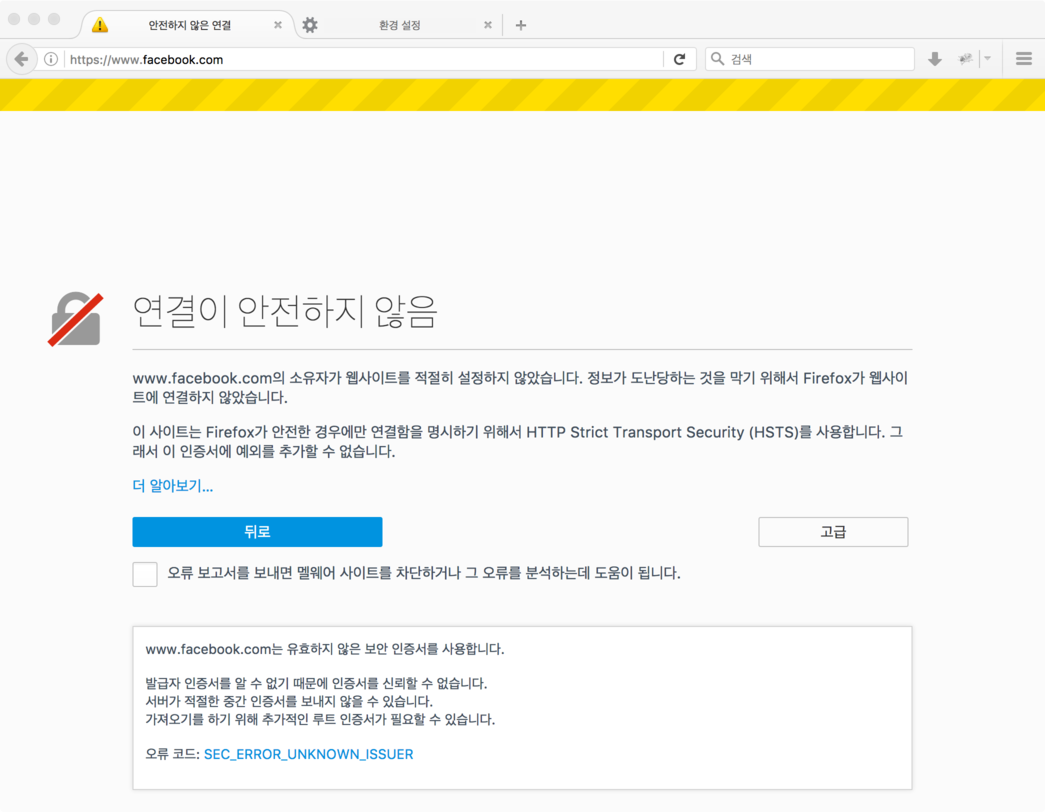

[ ↑ OWASP-ZAP을 연동하여 FireFox로 페이스북에 접근한 화면 ]

연결이 안전하지 않음 www.facebook.com의 소유자가 웹사이트를 적절히 설정하지 않았습니다. 정보가 도난당하는 것을 막기 위해서 Firefox가 웹사이트에 연결하지 않았습니다. 이 사이트는 Firefox가 안전한 경우에만 연결함을 명시하기 위해서 HTTP Strict Transport Security (HSTS)를 사용합니다. 그래서 이 인증서에 예외를 추가할 수 없습니다. 더 알아보기… 오류 보고서를 보내면 멜웨어 사이트를 차단하거나 그 오류를 분석하는데 도움이 됩니다. www.facebook.com는 유효하지 않은 보안 인증서를 사용합니다. 발급자 인증서를 알 수 없기 때문에 인증서를 신뢰할 수 없습니다. 서버가 적절한 중간 인증서를 보내지 않을 수 있습니다. 가져오기를 하기 위해 추가적인 루트 인증서가 필요할 수 있습니다. 오류 코드: SEC_ERROR_UNKNOWN_ISSUER

[ ↑ OWASP-ZAP 프록시를 연동한 FireFox의 페이스북 접근시 오류 ]

OWASP-ZAP을 통하여 HSTS 사이트에 접속하면 "오류 코드: sec_error_unknown_issuer"와 같은

오류로 인해 접속이 불가능해서 취약점 점검이 어려울 수 있다.

이럴 경우에는 FireFox의 부가기능인 "Live HTTP Header"를 사용하거나

HSTS를 지원하지 않는 웹 브라우저(예: FireFox 3.0)에서 웹 취약점 점검을 수행할 수 있다.

[처음 작성한 날: 2016.11.12] [마지막으로 고친 날: 2016.11.13]

< 이전 글 : Kali Linux, open-vm-tools, Shared Folder (2016.11.13)

> 다음 글 : 모든 꼬리표 모아보기(태그 클라우드) (2016.11.11)

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

잘못된 내용, 오탈자 및 기타 문의사항은 j1n5uk{at}daum.net으로 연락주시기 바랍니다.

문서의 시작으로 컴퓨터 깨알지식 웹핵 누리집 대문