>> 목록보이기

#WH-FILEDOWN-01

#SSH 접속

#웹해킹 훈련장

#Live ISO

#웹해킹 실습

#웹해킹 과제

#경로조작

#Path Traversal

#파일다운로드 취약점

#A4-Insecure Direct Object References

#A5-Security Misconfiguration

과제: WH-FILEDOWN-01 훈련장

[과제]

wh-filedown-01.iso(24.6MB)

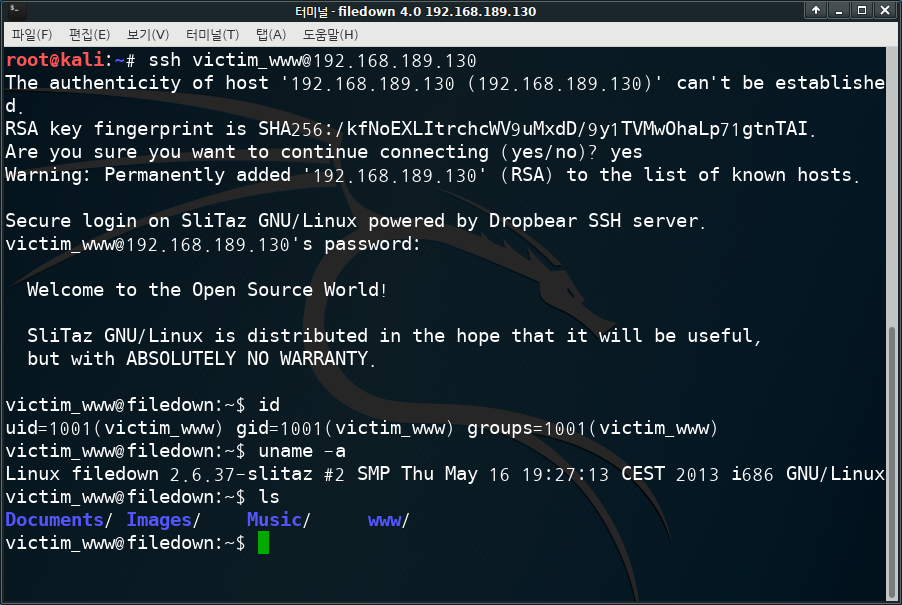

파일 다운로드 취약점을 이용하여 얻은 정보로 서버의 계정으로 접속할 수 있습니다.

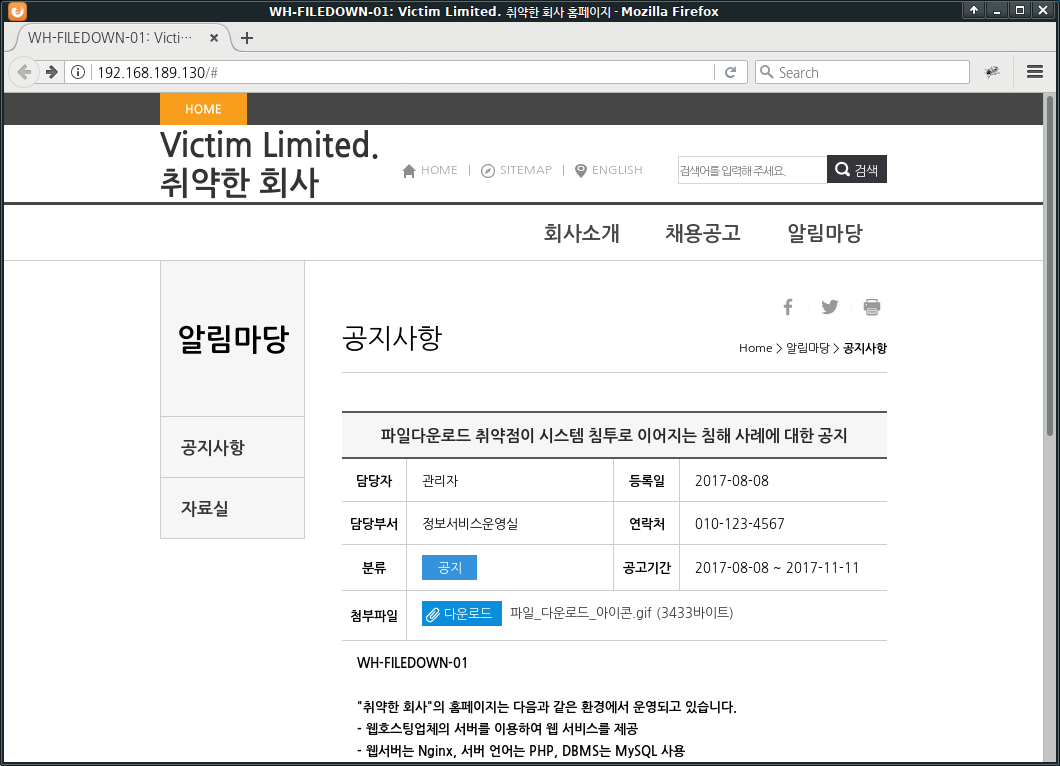

WH-FILEDOWN-01 훈련장 접속 화면

공개용 취약점 점검도구인 nikto에서 탐지되는 디렉토리와

디렉토리 나열 취약점에서 일부 설정파일의 위치를 알 수 있습니다.

경로조작 취약점으로 소스열람!!!

우연히도 동일한 비번?!!!

WH-FILEDOWN-01 서버의 리눅스 계정으로 접속한 화면

계정 관리에 있어서 일반적인 상황은 아닙니다.

행운을!!!

[처음 작성한 날: 2017.08.10] [마지막으로 고친 날: 2018.08.02]

< 이전 글 : [과제] WH-WebEditor-SE2 웹해킹훈련장: 취약한 PHP 버전에서 원래 파일이름을 저장하는 웹에디터의 취약점을 이용한 시스템 침투 (2017.08.27)

> 다음 글 : [과제] WH-COOKIE-02 웹해킹훈련장: 쿠키 오용 취약점 (2017.08.09)

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

잘못된 내용, 오탈자 및 기타 문의사항은 j1n5uk{at}daum.net으로 연락주시기 바랍니다.

문서의 시작으로 컴퓨터 깨알지식 웹핵 누리집 대문