>> 목록보이기

#블랙너스

#BlackNurse

#DoS

#서비스거부공격

#방화벽

#ICMP Type 3 Code 3

DDoS보다 강력한 BlackNurse DoS가 방화벽을 노린다!

2016년 11월 8일, 덴마크의 한 보안업체(TDC SOC)에서 특이한 서비스거부공격(DoS, Denial of Service)을

발견해서 보고서(PDF)를 공개했다.

노트북 한대로 기업의 방화벽을 차단할 수 있는 매우 효율적인 DoS 공격방식이라고 한다.

일반적으로 DDoS 공격에서는 봇넷(botnet)을 이용하여 초당 테라바이트에 달하는 데이타를 보내는

방식의 분산서비스거부공격을 수행한다.

그런데 이 공격에서는 15-18Mbps 정도면 된다고 한다.

평범한 노트북 한대가 대략 180Mbps의 DoS 공격을 수행할 수 있으므로 노트북 한대면

기업 네트워크를 차단하는 데 충분하다는 것이다.

보고서에서는 이 공격을 "블랙너스(BlackNurse)"라고 부르고 있다.

블랙너스 DoS는 - 이들이 anti-DDoS와 같은 보안서비스를 제공하는 - 일부 고객사에서 매우 낮은 대역폭의 공격에도 네트워크가 서비스불능 상태에 빠지는 것을 관찰하면서 발견되었다고 한다. 이 공격의 특징은 ICMP Type 3 Code 3 메시지를 사용하는 것이라고 한다.

Type 3: Destination UnreachableCode 3: Port Unreachable

방화벽(Firewall) 장비들은 이 메시지 처리에 대해서 정해진 규칙없이 처리하게 되는데 이 처리에 미흡한 점이 있는 경우에는 과도한 CPU를 쓰게 되면서 방화벽 장비가 서비스 불능 상태에 빠진다고 한다. 방화벽이 작동하지 않으니 해당 기업 전체 네트워크가 DoS 상태에 빠진다는 것이다. 대형 봇넷도 필요없이 노트북 하나 정도면 수행할 수 있는 공격이므로 - 취약점이 있는 방화벽을 사용하는 기업에게는 - 매우 위험한 공격이다.

참고할만한 바깥고리

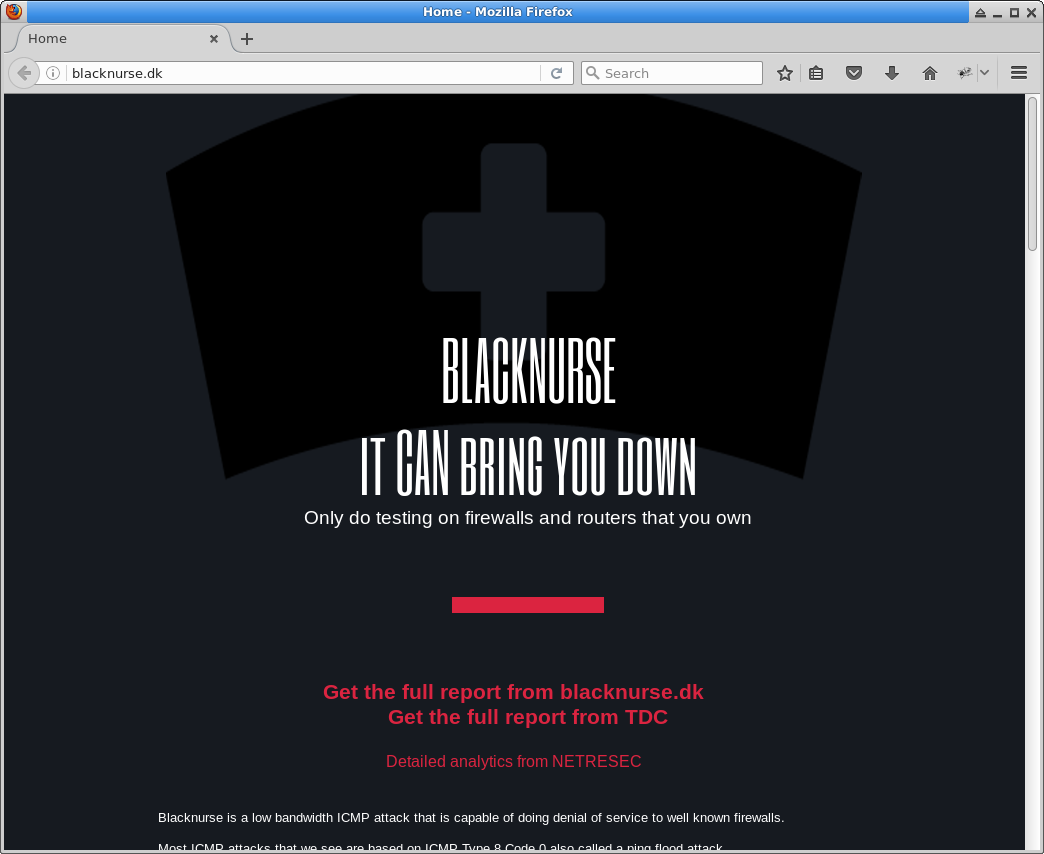

- BLACKNURSE: It CAN bring you down - 최초보고자들이 BlackNurse 관련 정보를 제공하는 누리집

[ ↑ 블랙너스 DoS 정보를 제공하는 누리집: blacknurse.dk ]

탐지방법

블랙너스 DoS 보고서(PDF)에서는 바깥쪽(WAN side) ICMP를 허용한 후에 다음과 같은 명령어를 수행하면 취약성을 시험할 수 있다고 한다.

hping3 -1 -C 3 -K 3 -i u20 <target ip> hping3 -1 -C 3 -K 3 --flood <target ip>

조치방법

Different kinds of mitigations can be implemented to minimise the impact of the attack.On firewalls and other kinds of equipment a list of trusted sources for which ICMP is allowed could be configured. Disabling ICMP Type 3 Code 3 on the WAN interface can mitigate the attack quite easily. This is the best mitigation we know of so far.

보고서의 조치방법은 위와 같다.

방화벽이나 기타 정보보호장비에서 신뢰할 수 있는 곳에서의 ICMP만을 허용하라고 한다.

쉬우면서 가장 좋은 방법은

WAN 인터페이스에서 ICMP Type 3 Code 3 메시지를 모두 차단하는

것이라고 한다.

[처음 작성한 날: 2016.11.18] [마지막으로 고친 날: 2016.11.18]

< 이전 글 : X-XSS-Protection헤더 시험 페이지 (2016.11.19)

> 다음 글 : 클릭재킹 방지를 위한 X-Frame-Options 헤더 (2016.11.17)

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

이 저작물은 크리에이티브

커먼즈 저작자표시 4.0 국제 라이선스에 따라 이용할 수 있습니다.

잘못된 내용, 오탈자 및 기타 문의사항은 j1n5uk{at}daum.net으로 연락주시기 바랍니다.

문서의 시작으로 컴퓨터 깨알지식 웹핵 누리집 대문